De top 5 netwerkondersteuningstickets om te automatiseren

Wat frustreert u het meest aan netwerkondersteuning? Niets voelt beter dan detective spelen over een obscuur netwerkprobleem en de IT-held zijn die het oplost. Maar te veel...

Het lijdt geen twijfel dat de voorbereiding van een netwerknalevingsaudit een tijdrovende, arbeidsintensieve beproeving kan zijn die weken (misschien maanden) kan duren. Als u net als de meeste bedrijfsnetwerkteams bent, is tegen de tijd dat u alles voor de auditors hebt verzameld, alles achterhaald omdat uw netwerk is veranderd.

Naleving is een bewegend doelwit. Het volume, de snelheid en de verscheidenheid aan veranderingen in de netwerken van vandaag is ongekend. En dat zal niet snel afnemen. We zijn overgegaan van een omgeving van voortdurende verandering naar een omgeving van onmiddellijke verandering.

Proberen ervoor te zorgen dat naleving "met de hand" wordt nageleefd, is zinloos. Met de schijnbaar eindeloze parade van verplichte regelgeving (PCI DSS, HIPAA, SOX, GLBA) en industriestandaarden (ISO 27001/2, NIST) die uw naleving vereisen, is automatisering de enige manier waarop u continu gereed kunt zijn om uw netwerkaudit vliegend te doorstaan. kleuren.

Netwerkcompliance-audits zijn een ander dier dan financiële audits. (Vroeger werkte ik voor de Rekenkamer en schreef ik honderden auditrapporten.) Financiële auditors kijken in feite of u over adequate interne controles beschikt (wat wij "beleid" zouden noemen), en onderzoeken vervolgens een statistisch significant steekproef van transacties (meestal ongeveer 1-2%, afhankelijk van de grootte van de organisatie). Het is behoorlijk gesneden en gedroogd. Ofwel wordt alles verantwoord volgens Hoyle, ofwel niet. Zelfs als er ergens langs de lijn een funky boekhouding was, zullen de accountants meestal tevreden zijn als de zaken recht zijn gezet en u op het moment van de controle aan de regels voldoet.

Dat is niet het geval met audits van netwerkcompliance. IT-managers moeten niet alleen aantonen dat het netwerk voldoet aan de wettelijke normen direct maar ook dat het dit binnen een bepaald tijdsbestek deed in het verleden. Verder verplichten de meeste wettelijke nalevingsnormen u om te nemen pro-actief maatregelen om gevoelige gegevens te beveiligen en kwetsbaarheden te dichten.

Proberen ervoor te zorgen dat naleving "met de hand" wordt nageleefd, is zinloos. Tegen de tijd dat je alles voor de auditors hebt verzameld, is het allemaal achterhaald omdat je netwerk is veranderd.

De meeste netwerkcontroleproblemen zijn terug te voeren op twee algemene oorzaken:

Een uitvloeisel van 2a: terwijl één team (SecOps) verantwoordelijk is voor het definiëren van de "gouden regels" en het beveiligingsbeleid van het netwerk, is een ander team (NetOps) verantwoordelijk voor het aanbrengen van wijzigingen in het netwerk. En de twee teams hebben niet altijd een effectieve manier om met elkaar samen te werken.

Het maakt niet uit welke nalevingsregelgeving of norm ze controleren, auditors willen documentatie zien - heel veel documentatie.

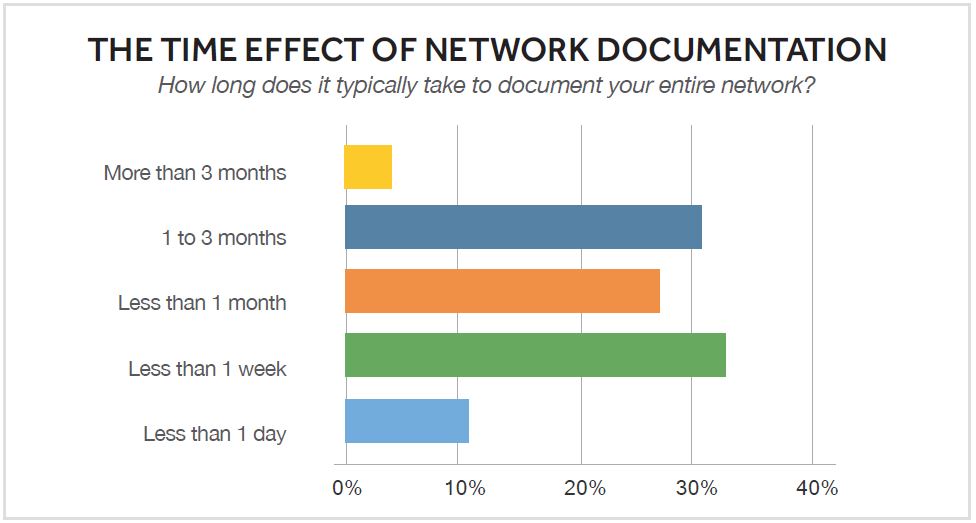

Meestal bestaat deze documentatie uit Visio-diagrammen en ontwerpdocumenten in Word. Het probleem waarmee de meeste organisaties worden geconfronteerd, is dat hun diagrammen bijna altijd verouderd zijn. In ons recente onderzoek, zei 61 procent van de technici dat tot de helft van hun netwerkdocumentatie verouderd is.

In tegenstelling tot een financieel team, dat een controleur of accountant heeft die de boeken dagelijks bijhoudt, hebben netwerkteams zelden iemand die zich uitsluitend toelegt op het documenteren van elke verandering. We weten allemaal dat we alles moeten documenteren, en niemand van ons heeft de tijd. (We komen er later op terug, maar "later" komt nooit.) En de grootste reden is dat de overgrote meerderheid (87%) van de teams nog steeds vertrouwt op handmatige methoden om diagrammen te maken en bij te werken, en handmatige documentatie duurt gewoon te lang .

Hoewel er tools zijn om eenvoudige topologiediagrammen te genereren, zullen auditors ook om documentatie vragen over het onderliggende ontwerp en beleid: firewallregels, toegangslijsten, op beleid gebaseerde routering, configuratiehardening en meer (zowel actueel als historisch). En ze verwachten steeds vaker dat deze documentatie op afroep geleverd wordt.

Waar auditors fundamenteel naar op zoek zijn, is zekerheid dat gevoelige gegevens worden beschermd. Ze controleren of uw apparaten beveiligd zijn (juiste authenticatie, wachtwoordversleuteling, exec-time-outs, telnet uitgeschakeld, enz.) en of het netwerk is gesegmenteerd in subnetten die de toegang tot bepaalde informatie beperken, zodat alleen specifieke groepen er toegang toe hebben.

Dat zijn veel gegevens om te verzamelen, analyseren en documenteren. Om nog maar te zwijgen van alle mogelijke paden die applicatieverkeer kan nemen. Niet alleen vandaag, maar vorige week, vorige maand — welk tijdsbestek de auditors ook kiezen om te testen. De documentatie in handen krijgen om naleving te bewijzen, is op zijn best een uitdaging; in het slechtste geval is het vrijwel onmogelijk zonder een voorsprong van een paar weken.

Door auditors te voorzien van uitgebreide documentatie zodra ze erom vragen, verloopt alles veel soepeler. Niets zet een auditor meer in de hoogste staat van paraatheid dan te zien dat auditees zich moeten haasten om de zaken bij elkaar te krijgen.

Uit ervaring kan ik u vertellen dat het veel soepeler gaat als auditors uitgebreide documentatie krijgen zodra ze erom vragen. Niets zet een auditor meer in de hoogste staat van paraatheid dan te zien dat auditees zich moeten haasten om de zaken bij elkaar te krijgen. En maar al te vaak is een van de grootste documentatie-uitdagingen de meest elementaire: het genereren van een nauwkeurig inventarisrapport. Veel bedrijven hebben moeite om precies te weten welke apparaten ze in hun netwerk hebben. Aangezien inventarisdocumentatie altijd een van de eerste dingen is waar auditors om vragen, wilt u niet achter de achtste bal beginnen.

NetBrain zorgt ervoor dat u alles wat u nodig heeft voor de accountant binnen handbereik heeft. Het begint allemaal met diepe intelligente ontdekking van het netwerk. Gebruik niet alleen SNMP maar ook de CLI, NetBrain's discovery engine bouwt een gegevensmodel van uw hele netwerk dat in wezen automatisch alles documenteert: configuratiebestanden, routetabellen, CDP/ARP/MAC/STP-tabellen, inventarisinformatie en meer. Een terugkerende netwerkdetectie (benchmark genoemd) zorgt ervoor dat deze "digitale tweeling" van uw hele netwerk accuraat en up-to-date blijft. Deze terugkerende benchmarks (u bepaalt hoe vaak u ze wilt uitvoeren) bieden een opslagplaats van loggegevens waarnaar tijdens audits kan worden verwezen om naleving in de loop van de tijd aan te tonen.

Deze diepgaande netwerkintelligentie wordt gebruikt om dynamisch gegevensrijke netwerkkaarten te creëren, met ongeëvenaarde precisie en snelheid. Deze Dynamic Maps worden op verzoek gemaakt om elk soort diagram te genereren dat een auditor mogelijk zou willen zien: overzichtsdiagrammen in vogelvlucht, campuskaarten, en vooral live en historische kaarten van verkeersstroom en linkgebruik. In feite vereisen alle nalevingsvoorschriften dat u diagrammen met normale en mislukte toestanden bijhoudt voor al uw datacenters en WAN-paden.

Dit type kaart is moeilijk handmatig te maken, omdat het betekent dat u zich op verschillende apparaten moet aanmelden om routeringsinformatie te controleren om inzicht te krijgen in realtime verkeersstromen en het gebruik van verbindingen. Dit soort kaarten helemaal opnieuw en met de hand bouwen is foutgevoelig, statisch en geeft het live netwerk waarschijnlijk niet goed genoeg weer om betrouwbaar te zijn.

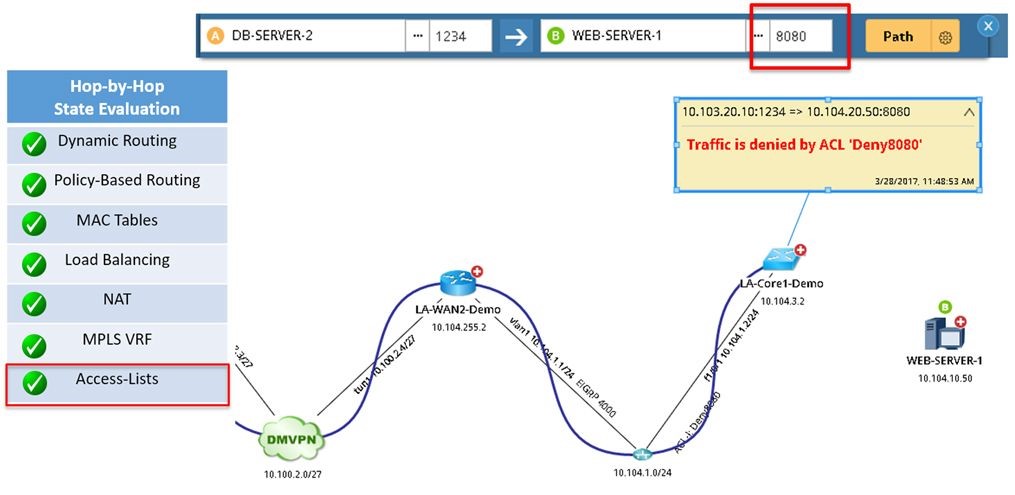

NetBrain's A/B Path Calculator brengt elk pad in kaart, inclusief het tonen van ACL-configuratie.

NetBrain's A/B Path Calculator brengt elk pad in kaart, inclusief het tonen van ACL-configuratie.

Dat is waar NetBrain's A/B-padcalculator is van onschatbare waarde. Voer gewoon een bron- en bestemmingsadres in en NetBrain brengt dynamisch het volledige pad end-to-end in kaart — via firewalls en load balancers, op virtuele apparaten. NetBrainDankzij de terugkerende benchmarks kunt u in de toekomst ook historische stroomdiagrammen opvragen.

Deze kaarten zijn dynamisch, wat betekent dat ze niet alleen automatisch automatisch worden bijgewerkt, maar ook dat u in vrijwel alle details kunt inzoomen. Terwijl pictogrammen op statische diagrammen slechts pictogrammen zijn die het bestaan van een apparaat vertegenwoordigen, zijn de pictogrammen aan Dynamic Maps zijn interactief en datagestuurd - als u erop klikt, wordt informatie opgehaald die is vastgelegd in het "digital twin" -gegevensmodel.

Stel dat een PCI-compliance-auditor creditcardtransactiepaden wil valideren. NetBrain voert een uitgebreide analyse uit bij elke sprong langs het pad, rekening houdend met PBR, ACL's, NAT en meer. Al deze informatie wordt weergegeven en gedocumenteerd direct op de Dynamic Map.

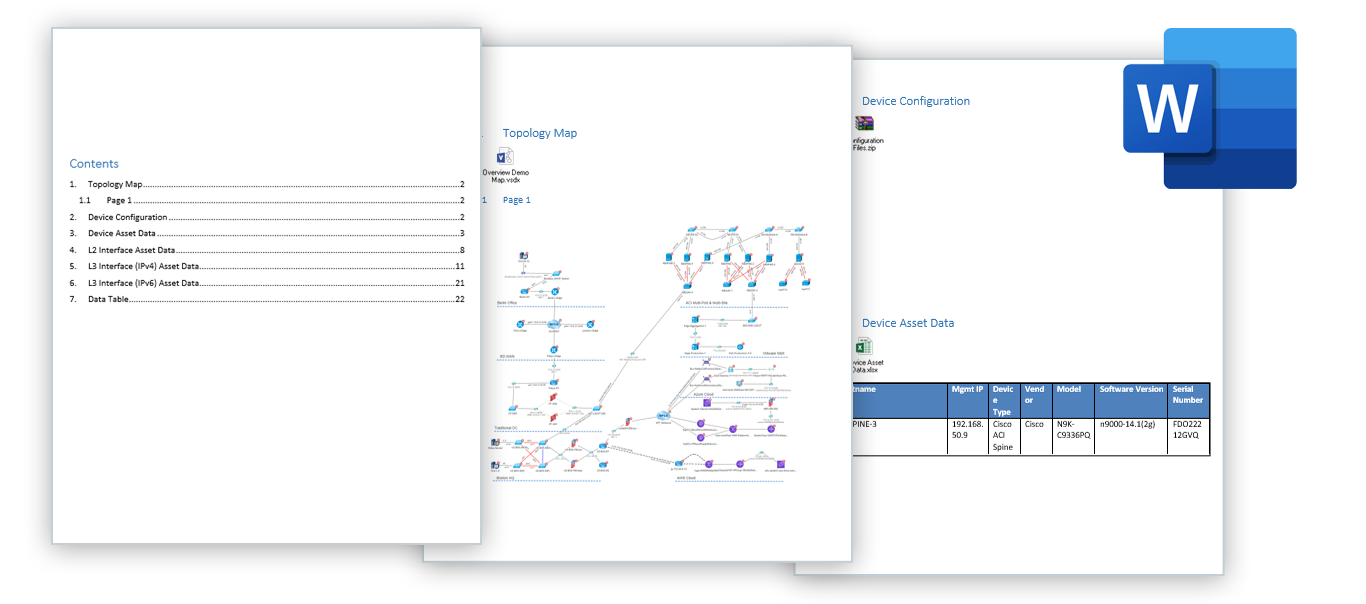

Dit is precies het soort documentatie waar auditors naar op zoek zijn, en u kunt exporteren Dynamic Maps naar Visio (zoals de meeste auditors ze nodig hebben) met slechts een enkele klik. NetBrain elimineert tonnen handmatige auditvoorbereiding door u in staat te stellen Visio-diagrammen batchgewijs te exporteren naar een centrale opslagplaats en ze up-to-date te houden volgens een vooraf gedefinieerd schema, evenals inventarisrapporten in Excel en ontwerpdocumenten in Word.

Exporteren met één klik van Dynamic maps naar Visio, inventarisrapporten naar Excel en zeer aanpasbare ontwerprapporten naar Word.

Exporteren met één klik van Dynamic maps naar Visio, inventarisrapporten naar Excel en zeer aanpasbare ontwerprapporten naar Word.

Nalevingsvereisten die bedrijven verplichten pro-actief maatregelen om netwerkbeveiligingsschendingen, aanvallen en andere kwetsbaarheden te voorkomen, op te sporen, in te dammen en te corrigeren. Hoe proactief u precies moet zijn, is niet bijzonder goed gedefinieerd, maar de beste benadering is een systematisch proces dat nastreeft voortdurende naleving, een staat waarin naleving van vereisten wordt bereikt en vervolgens voortdurend wordt gehandhaafd. Doorlopende naleving verbetert niet alleen uw algehele beveiligingspostuur, maar het helpt IT-teams ook te ontlasten van de resource-intensieve last van het voorbereiden van een audit - omdat u er al klaar voor bent.

Waar u problemen ondervindt bij het bereiken van continue compliance, is de moeilijkheid om elke netwerkconfiguratie te valideren aan de hand van een reeks gouden regels (apparaatwachtwoorden zijn gecodeerd, time-outs zijn geconfigureerd, er zijn nog geen standaardinstellingen van de leverancier aanwezig, enz.). In iets anders dan het kleinste netwerk kunnen ingenieurs op geen enkele manier elke configuratie handmatig analyseren. En aangepaste scripts versnellen het proces slechts marginaal - ze breken op schaal en zijn moeilijk te onderhouden.

Dat is waar NetBrain automatisering doet zijn intrede.

NetBrainDe automatisering van 's kan elke netwerkconfiguratie valideren tegen uw beveiligingsbeleid ("gouden regels") door naar de configuratie van elk apparaat te kijken, te zoeken naar vooraf gedefinieerde regels binnen elk apparaat en elk apparaat te rapporteren dat niet-compatibel is.

NetBrain's kwetsbaarheidsbeoordelingstechnologie uitgelegd in 3 minuten

Als u eenmaal in een staat van naleving bent, kan automatisering u helpen om daar te blijven. Zoals gezegd, is het niet ongebruikelijk dat organisaties terug "afdrijven" naar niet-naleving, gezien de dynamische aard van het moderne netwerk. We hebben zelfs een omslagpunt bereikt waarop configuratiewijzigingen razendsnel plaatsvinden en beveiligingsteams moeite hebben om nalevingsverschillen op te sporen. Het moet gebeuren met automatisering.

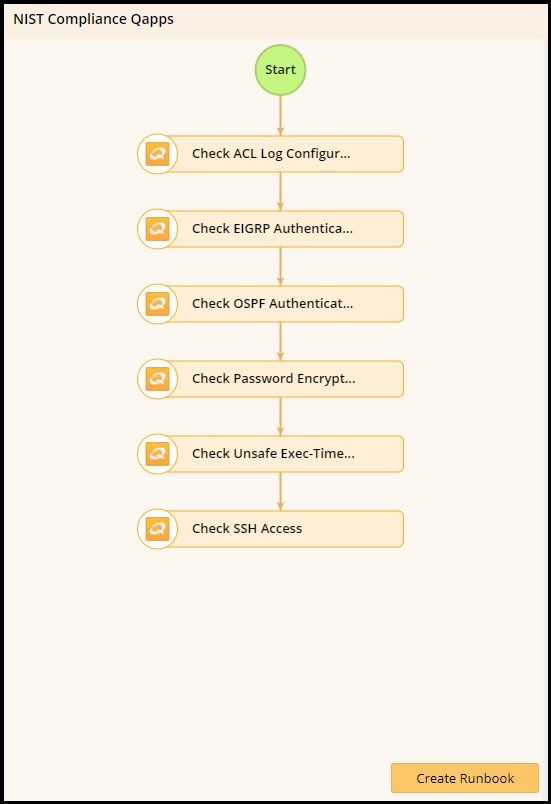

Elke keer dat er een configuratiewijziging is, kunt u een Uitvoerbaar Runbook voer automatisch een programmeerbare reeks procedures uit om specifieke netwerkgegevens te verzamelen en te analyseren om ervoor te zorgen dat het netwerk zich aan uw gouden regels houdt. Zonder NetBrain, worden deze stappen normaal gesproken handmatig uitgevoerd in de CLI, apparaat voor apparaat. Tientallen hiervan compliance checks zijn beschikbaar uit de doos in NetBrain, maar u kunt ook de Runbook stappen om te voldoen aan specifieke interne of wettelijke nalevingsbehoeften.

In het onderstaande voorbeeld is de Runbook controleert automatisch routerauthenticatie, wachtwoordencryptie, SSH-toegang, enz., maar andere stappen kunnen zijn: kijken naar SNMP-communitystrings, interfacepoortbeveiliging, ASA-failoverstatus — alle informatie die u handmatig kunt controleren via SNMP of de CLI kan automatisch worden opgehaald door a Runbook. Runbooks kunnen zelfs ontwerphandleidingen en best practices bevatten om in de toekomst best practices op het gebied van beveiliging af te dwingen.

Een gebeurtenisbeheersysteem kan zelfs worden geconfigureerd om automatisch een kwetsbaarheidsbeoordeling te activeren op het moment dat er een wijziging plaatsvindt.

Uitvoerbaar Runbooks valideert automatisch netwerkparameters tegen beveiliging en privacy compliance checklijsten.

Uitvoerbaar Runbooks valideert automatisch netwerkparameters tegen beveiliging en privacy compliance checklijsten.

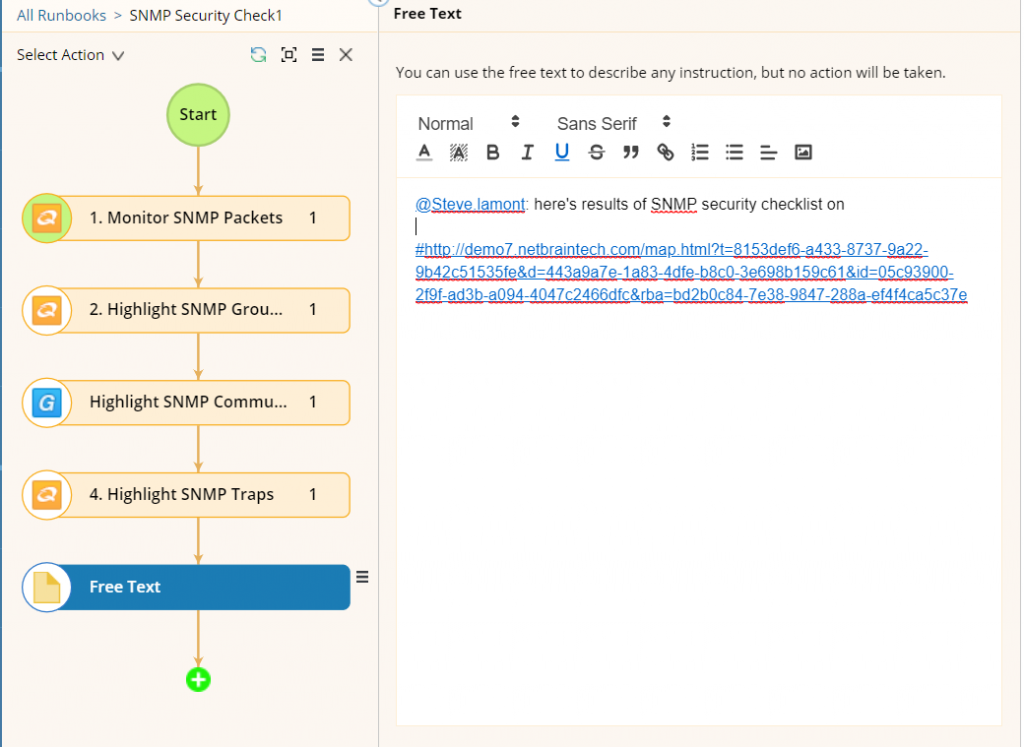

Alles Runbook resultaten worden direct in de opgeslagen Dynamic Map, en elke kaart is toegankelijk via een openbare URL en gemakkelijk te delen. Eindelijk, SecOps en NetOps hebben een gemeenschappelijke interface voor samenwerking en het delen van informatie.

NetBrain Runbooks maken het gemakkelijk om samen te werken en informatie te delen door specifieke gebruikers te waarschuwen en hyperlinks naar specifieke kaarten te maken.

NetBrain Runbooks maken het gemakkelijk om samen te werken en informatie te delen door specifieke gebruikers te waarschuwen en hyperlinks naar specifieke kaarten te maken.

Voorbereiding op een netwerknalevingsaudit zou niet hetzelfde moeten zijn als een crashdieet volgen waarbij u op korte termijn gewichtsverlies bereikt, om het binnen een paar weken weer allemaal terug te krijgen. Toch is dat wat bij veel organisaties meestal gebeurt. Wanneer de audittijd verstrijkt, moet een groot deel van het team zich concentreren op het afstemmen van het beleid om een specifieke audit te doorstaan, het verzamelen van een hoop documentatie en het uitvoeren van beveiligingsbeoordelingen (naast al het andere op hun bord). Als dat een eenmalige inspanning is, zul je de volgende keer hetzelfde doormaken, en de keer daarna. . . .

Die aanpak vreet veel tijd en middelen, en maakt uw netwerk niet noodzakelijkerwijs beter bestand tegen cyberdreigingen. Een betere aanpak is om continu te voldoen aan uw beveiligingsbeleid (dat is afgestemd op de verplichte regelgeving), zodat u altijd in overeenstemming bent en in een oogwenk klaar bent voor een audit.

Het waarborgen van continue naleving met behulp van handmatige methodologieën is vrijwel onmogelijk in de huidige netwerken. Ze zijn te complex en bewegen te snel voor mensen om ze zonder hulp bij te houden. Automatisering is die hulp en is eigenlijk de enige manier om ervoor te zorgen dat geen enkele verandering uw netwerk uit de buurt van compliance gooit. NetBrain's Runbook Automatisering kan uw netwerk systematisch controleren op naleving, waarbij de resultaten automatisch worden gedocumenteerd. Wanneer de auditors komen opdagen om bewijs van naleving te vragen (actueel en historisch), hebt u alles geregistreerd en binnen handbereik.

Dat is de zekerste manier om uw volgende netwerkcompliance-audit te behalen.

[su_box title=”Wat is het verschil tussen een assessment en een audit?” box_color=”#279dd8″]

Hoewel het misschien slechts een kwestie van semantiek lijkt - en in feite lijken ze erg op elkaar - zijn de twee termen niet uitwisselbaar.

An controleren wordt uitgevoerd om ervoor te zorgen dat de huidige netwerkbeveiliging van een organisatie wettelijk voldoet aan de verplichte regelgeving.

An beoordeling gaat verder dan strikt bepalen of aan specifieke criteria wordt voldaan, en identificeert mogelijke prestatieprobleemgebieden, technische kwetsbaarheden en zwakheden in beleid en praktijken (bijv. bandbreedteknelpunten, beveiligingsfouten en onder- of overbenutte bronnen).[/su_box]