Les 5 meilleurs tickets de support réseau à automatiser

Qu'est-ce qui vous frustre le plus dans le support réseau ? Rien de mieux que de jouer au détective sur un problème de réseau obscur et d'être le héros informatique qui le résout. Mais trop...

Série de webinaires sur l'automatisation en quelques minutes >

by Le 27 novembre 2018

Pendant des décennies, les opérations de réseau traditionnelles ont été centrées sur l'utilisation de tactiques de force brute pour effectuer chaque jour leur longue liste de tâches de service. Ils ont à peine le temps de réfléchir, et avec des centaines d'ingénieurs réseau impliqués dans ces actions pratiques, il n'est pas étonnant qu'ils aient été lents à adopter quelque chose de nouveau (y compris l'automatisation) comme moyen d'aller de l'avant. Ironique, car un petit investissement en temps et en nouvelles technologies peut augmenter et, dans de nombreux cas, permettre des opérations considérablement plus efficaces. L'automatisation du réseau change la donne. Et lorsqu'il est associé à l'absence de code, il rend l'ensemble de la fonction NetOps "magique". En fait, il y a une tonne d'exigences (c'est-à-dire CISA) qui sont mandatés par le gouvernement fédéral et qui devraient inciter tous les responsables informatiques à prendre un moment de pause, car la conformité à ces mandats est pratiquement impossible sans l'automatisation du réseau. Mais il ne s'agit pas seulement de mandats, il s'agit d'être plus intelligent et de fournir le leadership nécessaire pour fournir des services de TI aux clients fédéraux.

Le secteur fédéral, pour ceux qui ne le connaissent pas, est parfois assez difficile à naviguer; le grand nombre de mesures de sécurité, de normes de conformité, de pratiques de l'industrie et de la main-d'œuvre le distingue de beaucoup d'autres industries. Les réseaux qui desservent les agences fédérales connaissent une quantité objectivement plus grave de difficultés de croissance par rapport à d'autres industries, car ils étaient traditionnellement des environnements verrouillés où les changements se produisaient rarement.

Maintenant que les institutions fédérales subissent une pression accrue pour se moderniser, il devient clair qu'une grande partie de leur infrastructure n'est pas prête à entrer dans l'ère moderne avec elles. Tout récemment, par exemple, le Pentagone a échoué son premier audit, de nombreux auditeurs notant des problèmes de conformité, de politiques de cybersécurité et d'amélioration de la précision des inventaires.

Dans cet esprit, il est important de comprendre les éléments qui rendent le secteur fédéral différent.

Jetons un coup d'œil à quelques cas d'utilisation qui pourraient bénéficier de l'aide de notre système d'exploitation réseau convivial.

L'évaluation du réseau a toujours été une bonne idée. C'est un fait. Comprendre ce qui est connecté à quoi et comment il fournit les paquets et les services nécessaires aux parties prenantes a toujours été un objectif pour les responsables informatiques. Mais c'est plus facile à dire qu'à faire. En fait, c'est si difficile à faire que dans le secteur privé, les évaluations se produisent rarement, peut-être une fois tous les 3 ans environ, et dans le secteur gouvernemental, et en raison des autorisations et de la sensibilité des données, encore moins souvent. Les agences FCEB ont donc fondamentalement ignoré cette bonne pratique de base et espéraient qu'elles ne regretteraient pas cet évitement. Eh bien, en 2022, la CISA a décidé que ça suffisait et a émis un mandat :

« D'ici le 3 avril 2023, toutes les agences FCEB sont tenues de prendre les mesures suivantes sur tous les systèmes d'information fédéraux dans le cadre de cette directive :

Alors, comment pouvez-vous répondre à cette exigence SANS l'automatisation du réseau ? Réponse : Vous ne pouvez pas. C'est juste des maths simples. Si vous avez 10,000 7 actifs dans votre aperçu et que vous devez vérifier leur existence et les anomalies associées tous les XNUMX jours, comment pourriez-vous même essayer de respecter les termes du mandat avec Network Automation ? NetBrain résout tout cela et permet une découverte et une vérification entièrement automatisées aussi souvent que vous le souhaitez. Il identifie les appareils qui devraient être sur le réseau mais qui manquent et les appareils qui sont sur le réseau mais qui ne devraient pas l'être. netBrain va ensuite beaucoup plus loin en établissant le flux de données entre les services et les applications et identifie en temps réel les changements par rapport aux comportements attendus. NetBrain est la réponse pour CISCO 23-01.

Nous avons récemment examiné un projet lié aux finances, en examinant à la fois les environnements hérités et actualisés et en déterminant la posture de sécurité des deux. Il s'agissait d'une application financière simple, mais ils devaient respecter un certain nombre de SLA que l'ancien équipement n'était pas correctement équipé pour fournir. Pour aggraver les choses, une grande partie de leur nouvel équipement a dû être configurée en mode de conformité FIPS-CC, ce qui a effacé par inadvertance les paramètres de sécurité de leur environnement de rafraîchissement. Au cours de six semaines, nous avons évalué les fichiers de configuration individuels, comparé les compromis entre le renforcement de certains systèmes et le respect des SLA, et nous nous sommes assurés que le système dans son ensemble était aussi sécurisé que celui qui le précédait. En fin de compte, cela a entraîné beaucoup de travail manuel et de documentation, car les anciens systèmes hérités ont été séparés et examinés afin d'aider à recréer des fichiers de configuration en or pour les nouveaux systèmes.

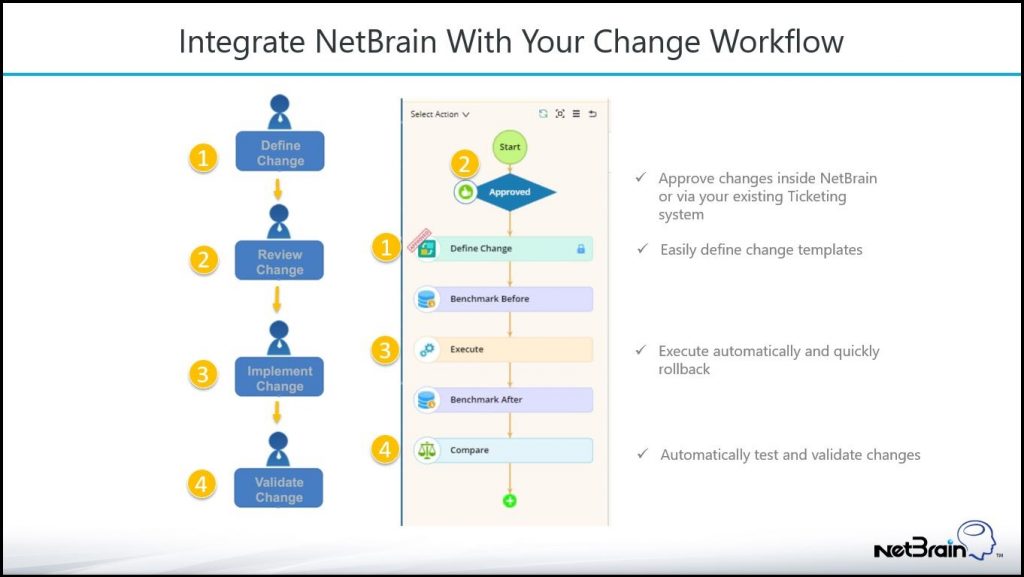

D'une part, la possibilité de télécharger des modifications de configuration à grande échelle aurait permis d'économiser du temps et des efforts, mais plus important encore, la possibilité d'effectuer des comparaisons de référence avant/après, ainsi que d'insérer des rapports personnalisés qui auraient simplifié l'ensemble de la mission. – Cela nous aurait permis de savoir quels appareils n'étaient pas conformes aux normes d'or et de les modifier tous en même temps.

Aujourd'hui plus que jamais, le gouvernement fédéral s'appuie sur des prestataires de services externes pour exécuter une large gamme de services utilisant des systèmes d'information. La protection des informations confidentielles stockées dans des systèmes d'information non fédéraux est l'une des principales priorités du gouvernement et a nécessité la création d'un protocole de cybersécurité uniquement fédéral.

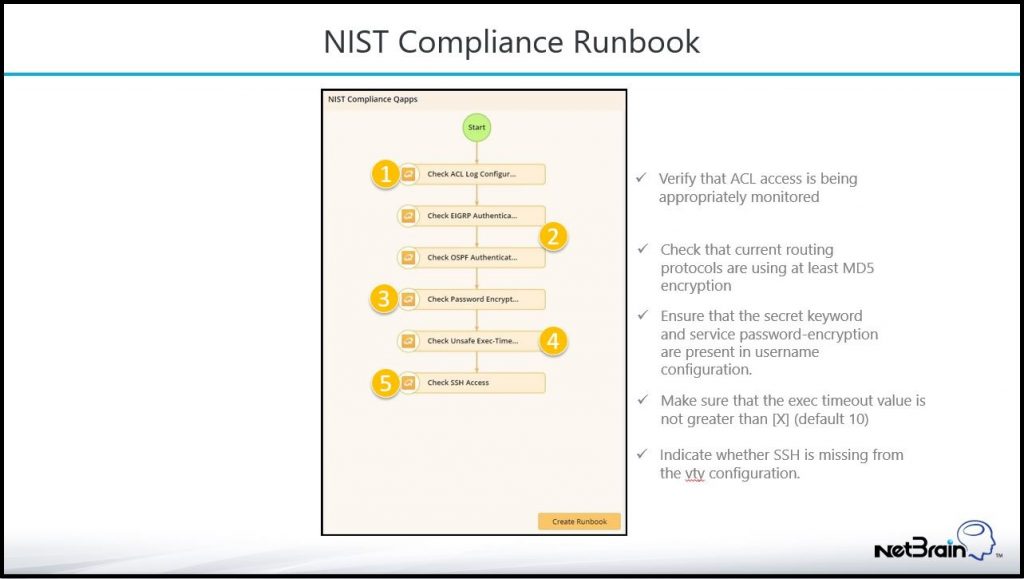

Le NIST, ou National Institute of Standards and Technology, a créé une norme de conformité pour les contrôles de sécurité recommandés pour les systèmes d'information fédéraux. Cette norme est approuvée par les clients fédéraux, car elle englobe les contrôles des meilleures pratiques de sécurité dans un large éventail d'industries. Dans de nombreux cas, le respect des directives et recommandations du NIST aide également les agences fédérales à rester en conformité avec d'autres réglementations, telles que HIPAA, FISMA, FIPS, etc. Le NIST se concentre principalement sur la sécurité des infrastructures et utilise une approche basée sur la valeur afin de trouver et protéger les données les plus sensibles.

NetBrain s'intègre très bien ici aussi. Network Intents (parfois appelé Runbooks), comme vous le savez peut-être, sont NetBrainles capacités intégrées de pour décrire et exécuter automatiquement les opérations réseau attendues.

Comme vous pouvez le voir ci-dessus, NetBrain effectue un certain nombre de tâches de collecte de données pour vérifier que le réseau cible fonctionne avec des paramètres de sécurité acceptables. La conformité NIST exige que le client contrôle les protocoles d'accès et de cryptage de ses appareils les plus sensibles, et plus un réseau devient grand, plus le réseau est intensif et sujet aux erreurs. compliance check est. Les intentions liées à la conformité sont particulièrement utiles pour les audits, car elles réduisent le temps passé à explorer les appareils et identifient clairement où se trouvent les zones problématiques de votre réseau.

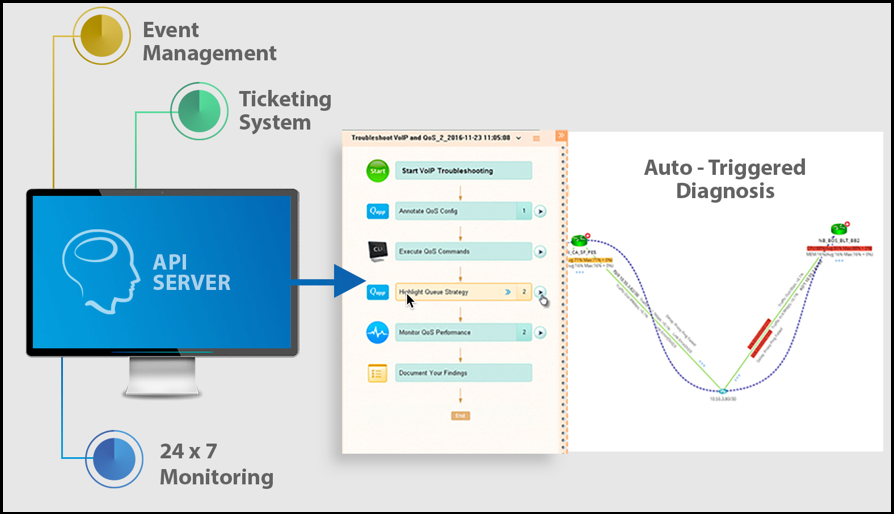

L'automatisation juste-à-temps est une API déclenchée NetBrain diagnostic que les clients programment généralement pour se produire en cas d'alerte de surveillance ou de création d'un ticket d'assistance.

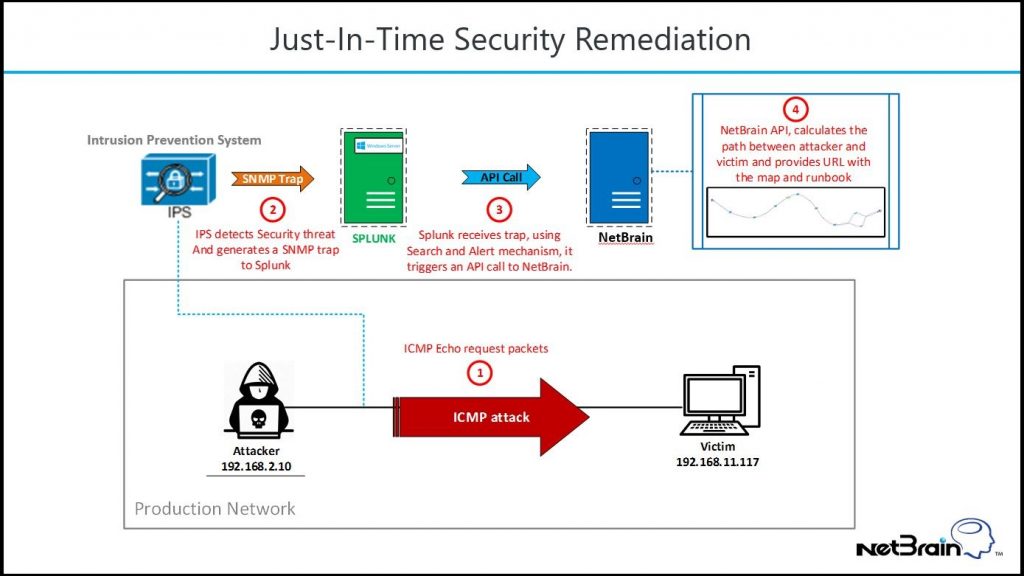

Dans le cadre d'applications sur un réseau, l'une des utilisations les plus courantes de l'automatisation Just-In-Time est de réduire le temps moyen de restauration (MTTR) pour les problèmes qui surviennent sur le réseau, mais compte tenu de la nature sensible de nombreux systèmes d'information fédéraux, une autre bonne application pour cette fonctionnalité est la correction de sécurité. Un IPS vous dira uniquement où se trouve le trafic malveillant, mais NetBrain peut fournir un aperçu de la zone infectée dans son contexte par rapport au reste de votre réseau.

Essentiellement, en appliquant l'intégration de l'API dans une plate-forme de prévention des intrusions, NetBrain peut être déclenché pour identifier la zone infectée, calculer le chemin entre l'attaquant et la victime, et baliser cette zone dans une URL de carte pour tout ingénieur en sécurité qui se rend sur place. Cela accélère le général MTTR de l'incident, car la majeure partie du travail de triage initial est terminée au moment où un humain s'assoit pour le résoudre. Les incidents de sécurité sont aussi urgents que les pannes de réseau, sinon plus, et la capacité d'éliminer les opérations d'enquête et de collecte de données signifie que l'organisation sera plus efficace lorsque cela compte.

L'un des plus gros problèmes auxquels le secteur fédéral est confronté est de maintenir la cohérence entre les rotations de contrats.

Lorsque les sous-traitants quittent un emploi, ils remettent généralement quelques livrables importants sur les modifications apportées, la posture de sécurité du réseau ainsi que quelques recommandations pour l'avenir de leurs systèmes. Pendant plusieurs semaines par la suite, ces contrats peuvent être rappelés pour expliquer les changements aux nouveaux sous-traitants qui supervisent le système et les conseiller sur la manière de mettre en œuvre certaines mesures de sécurité sur le réseau.

Même si l'équipe d'entrepreneurs précédente pouvait être mise à disposition pour revenir, ce chevauchement d'équipes, juste pour la continuité, représentait toujours une dépense importante pour le client. Imaginez si l'équipe précédente n'était pas disponible pour la nouvelle équipe d'entrepreneurs - les nouveaux entrepreneurs auraient dû consacrer du temps et de l'énergie à réapprendre les mêmes choses que l'équipe précédente avait déjà découvertes.

NetBrain a toujours été fier de disposer du modèle de données le plus complet du secteur parmi tous les réseaux hybrides connectés multi-cloud. Pour ce faire, il décrit les appareils, la topologie de ces appareils, le plan de contrôle et la transmission des paquets au sein de cette topologie, ainsi que les comportements attendus (intentions) du réseau en fonction des besoins de l'entreprise pour créer un jumeau numérique riche.

La documentation n'est qu'une autre représentation de ce jumeau numérique. Lorsque la plupart des gens pensent à la documentation, ils gravitent historiquement vers les cartes topologiques. En fait, comme mentionné précédemment, de nombreuses personnes qui ont utilisé NetBrain pendant des années, considérez toujours sa fondation comme leur principale source de vérité avec la possibilité de générer des cartes en temps réel en appuyant simplement sur un bouton. Mais ce jumeau numérique peut faire bien plus, notamment utiliser son Network Intents pour documenter les processus réseau courants et les comportements attendus, les utiliser comme plates-formes de collaboration entre les équipes et transmettre des informations aux personnes afin de résoudre les instances.

Et parce que NetBrainLe jumeau numérique de est dynamique et historique, NetBrain peut identifier les écarts entre l'infrastructure actuelle et la façon dont elle existait dans le passé en comparant aux versions archivées. Ceci est extrêmement précieux lors de l'étude des modifications du réseau et de la conformité de la conception. NetBrainLe puissant jumeau numérique de devient en fait le compte rendu détaillé de ce qui a été fait et de son évolution au fil des ans. NetBrain reste une référence permanente et incroyablement accessible pour l'ensemble du rafraîchissement du réseau du client, qui pourrait être utilisé comme éléments de base de projets futurs

En fin de compte, les organisations informatiques fédérales modernes se comportent comme leurs homologues du secteur privé, avec de nombreuses exigences commerciales partagées par de nombreux secteurs verticaux. Le secteur fédéral se distingue par sa rotation unique du personnel, ses normes de conformité et l'accent mis sur l'accès et la sécurité plutôt que sur le retour sur investissement.

Qu'est-ce qui vous frustre le plus dans le support réseau ? Rien de mieux que de jouer au détective sur un problème de réseau obscur et d'être le héros informatique qui le résout. Mais trop...

Les temps d’arrêt coûtent cher. Plus de la moitié (54 %) des personnes interrogées dans le cadre de l'enquête 2023 sur les centres de données de l'Uptime Institute déclarent que leur dernière panne importante, grave ou grave a coûté plus de...

Soyons réalistes : le dépannage manuel des réseaux hybrides est pénible et prend du temps. Chaque problème est résolu comme si le problème ne s'était jamais produit auparavant et divers ingénieurs réseau appliquent différentes...

Nous utilisons des cookies pour personnaliser le contenu et comprendre votre utilisation du site Web afin d'améliorer l'expérience utilisateur. En utilisant notre site Web, vous consentez à tous les cookies conformément à notre politique de confidentialité.