by Barbara.Froemmel 25. August 2017

by Barbara.Froemmel 25. August 2017

Sicherzustellen, dass ein Netzwerk ordnungsgemäß gesichert ist und die PCI-Compliance-Standards für Audits erfüllt, ist für viele Organisationen ein wachsendes Anliegen. Auch wenn sie innerhalb der Compliance-Grenzen arbeiten, finden es die meisten schwierig, dies sowohl intern als auch für behördliche Audits nachzuweisen. Dies liegt zum großen Teil daran, dass die Dokumentation der bestehenden Netzwerkinfrastruktur routinemäßig manuell erfolgt und häufig veraltet ist.

Für viele hat das Fehlen einer automatisierten Lösung zu einer eingeschränkten Sicht und einem eingeschränkten Verständnis der Sicherheitsrichtlinien entlang der Kreditkartentransaktionsabläufe geführt. Erschwerend kommt hinzu, dass Netzwerk- und Sicherheitsteams nicht oft zusammenarbeiten und selten einer Meinung sind.

Unter Berücksichtigung dieser Faktoren haben wir drei kritische Phasen skizziert, um den Erfolg eines PCI-Compliance-Audits sicherzustellen.

Validierung durch Dokumentation

Die Dokumentation ist der wichtigste Schritt für Teams, um die Compliance nachzuweisen. Das ständige Problem für die meisten Unternehmen ist jedoch die manuelle und mühsame Natur des Prozesses. Die Unfähigkeit, Firewall-Richtlinien, Zugriffslisten, richtlinienbasiertes Routing und mehr im Falle eines Audits zu dokumentieren, ist ein echtes Problem.

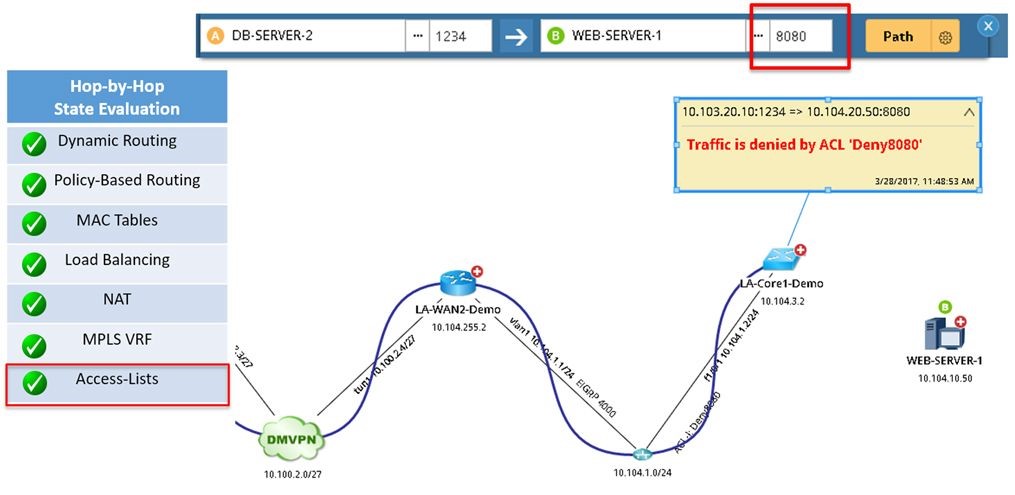

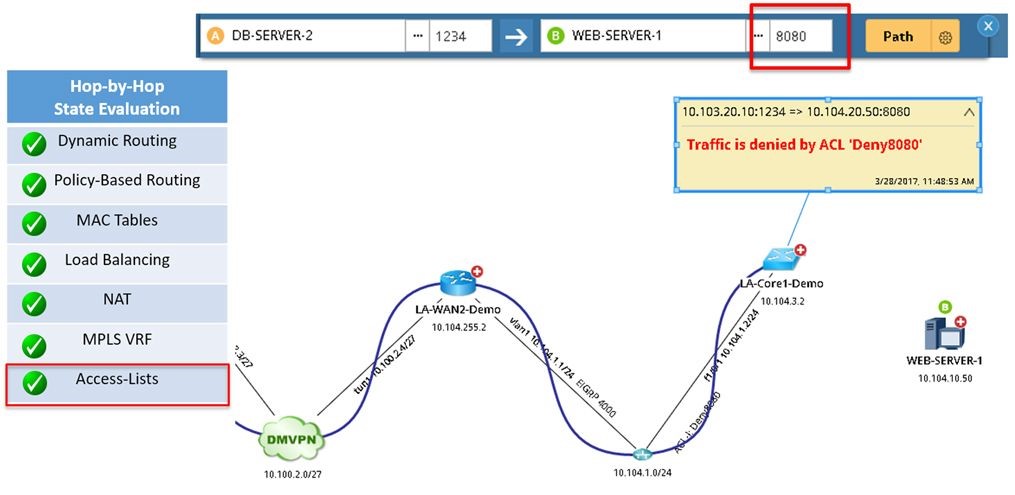

Mit Dynamisch Netzwerkkarten, können Unternehmen das vorhandene Netzwerk im Detail automatisieren, um nicht nur End-to-End-Sichtbarkeit zu bieten, sondern auch detaillierte Asset-Berichte und mehr anzubieten. Um Kreditkartentransaktionspfade zu validieren, benötigen Ingenieure eine Möglichkeit, alle möglichen Pfade zu bewerten. NetBrainDer A/B-Pfadrechner von arbeitet auf Layer-4-Portebene, um ACLs und richtlinienbasiertes Routing zu analysieren, um die Anwendungspfade visuell darzustellen und die Automatisierung von PCI zu ermöglichen compliance checks über die relevanten Geräte.

Abbildung 1: NetBrainDer A/B-Rechner von führt eine umfassende Analyse an jedem Hop des Pfads durch und berücksichtigt fortschrittliche Technologien wie richtlinienbasiertes Routing, NAT, Zugriffslisten und vieles mehr.

Standardisieren Sie Sicherheitsprozesse durch Runbooks

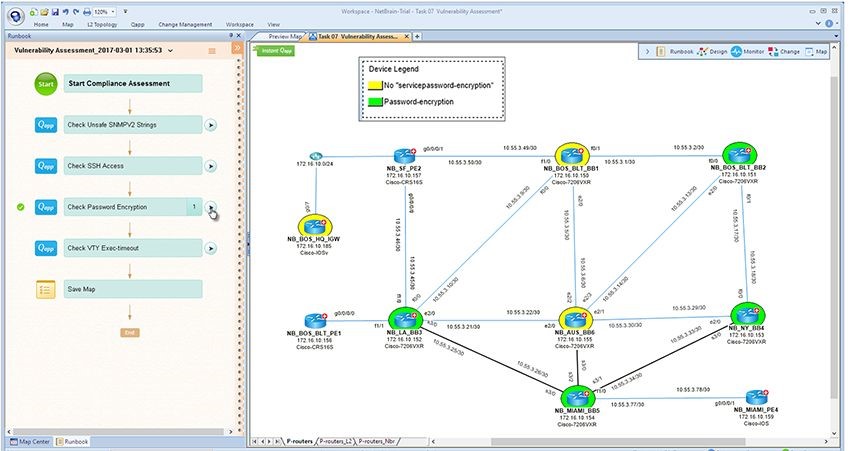

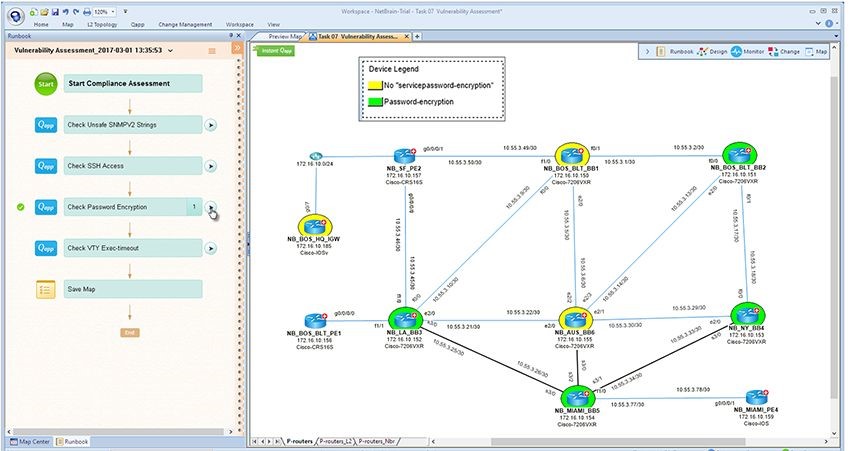

Die Validierung jeder Netzwerkkonfiguration anhand eines gemeinsamen Satzes von Compliance-Regeln (z. B. Gerätepasswörter sind verschlüsselt, Timeouts sind konfiguriert, es sind keine Herstellervorgaben vorhanden) ist ein wichtiger Schritt in Richtung PCI-Compliance. Viele Organisationen stoßen bei der Erstellung auf Compliance-Probleme Änderungen am Netzwerk. Um dem entgegenzuwirken, können Sicherheitsteams ausführbare Dateien erstellen Runbooks zur Verwendung bei Netzwerkänderungen, um die Einhaltung von Vorschriften durch neue Dienstbereitstellungen und Betriebsänderungen sicherzustellen. Diese Ausführbar Runbooks kann Designleitfäden und Best Practices enthalten, um die künftige Durchsetzung von Best Practices für die Sicherheit zu unterstützen.

Bei der Konfiguration einer Änderung sollten Implementierungsingenieure auch eine Schwachstellenanalyse durchführen Runbook um sicherzustellen, dass es die vordefinierten PCI-Compliance-Standards erfüllt. Ein Ereignisverwaltungssystem kann sogar so konfiguriert werden, dass es automatisch eine PCI-Bewertung auslöst, sobald eine Änderung stattfindet.

Abbildung 2: Um sicherzustellen, dass jedes Netzwerkgerät zugriffsgeschützt ist, zeigt dieses Beispiel runbook überprüft jede Konfigurationsdatei anhand einer Reihe von Sicherheitsstandards. Ein Konstrukteur führt dies einmal über das gesamte Netzwerk und dann für jede neue Konfigurationsänderung durch.

Compliance ist kein einmaliges Ereignis

PCI-konform zu bleiben, ist ein fortlaufender Prozess, keine einmalige Lösung. Dies gilt auch für den Schutz vor potenziellen Sicherheitsbedrohungen. Damit der gesamte Prozess effektiv funktioniert, ist Zusammenarbeit unerlässlich. Mit NetBrain, Sicherheitsteams und Netzwerkteams können während der Triage, Forensik und für die Sicherheit über die Plattform zusammenarbeiten, um Bedrohungen proaktiv zu verhindern.

Es ist von entscheidender Bedeutung sicherzustellen, dass während und nach einem Cyberangriff ordnungsgemäße Compliance-Verfahren eingehalten werden und dass Netzwerkteams definierte Sicherheitspraktiken befolgen. Und denken Sie daran, es reicht nicht zu sagen, was Sie während eines Audits getan haben, Sie müssen es beweisen.