Der absolut schnellste Weg, auf ein reales Netzwerkproblem zu reagieren, ist mit NetBrain kein Code Network Intents: sofortige Automatisierung, die jeder Netzwerktechniker ohne Programmierung oder Codierung anwenden kann.

Nur wenige Minuten nach Erhalt der Cisco-Sicherheitsempfehlung hatte einer unserer Kundendiensttechniker bereits damit begonnen, diese Sicherheitslücke für unsere Kunden mithilfe unserer No-Code-Netzwerkautomatisierung zu schließen. Wir wussten, dass Zeit von entscheidender Bedeutung war, und wollten unseren Kunden helfen, innerhalb ihrer eigenen Hybridnetzwerke schnell zu reagieren. Mit den Materialien, die wir an diesem ersten Tag an alle unsere Kunden geliefert haben, NetBrain Power-User konnten schnell eine Reihe von erstellen Network Intents, um die von CVE betroffenen IOS XE-Geräte im gesamten Netzwerk zu identifizieren und ihren Betreibern die Reparatur jedes betroffenen Geräts zu ermöglichen.

KMU-Maßnahmen und Indikatoren für Kompromisse

In der CVE-Beratung empfahl Cisco, sowohl den HTTP- als auch den HTTPS-Server mit den Befehlen „no ip http server“ bzw. „no ip http secure-server“ zu deaktivieren. Wenn Ihre Geräte do Wenn Sie HTTP- und HTTPS-Server aktiviert haben, sind die folgenden Protokollmeldungen Anzeichen dafür, dass Ihr System möglicherweise kompromittiert wurde.

%SYS-5-CONFIG_P: Programmgesteuert durch den Prozess SEP_webui_wsma_http von der Konsole aus als Benutzer online konfiguriert %SEC_LOGIN-5-WEBLOGIN_SUCCESS: Anmeldung erfolgreich [Benutzer: Benutzer] [Quelle: Quell-IP-Adresse] um 03:42:13 UTC Mittwoch, 11. Oktober 2023 %WEBUI -6-INSTALL_OPERATION_INFO: Benutzer: Benutzername, Installationsvorgang: Dateiname hinzufügen

Bewertung von Netzwerkschwachstellen im großen Maßstab

Bewertung von Netzwerkschwachstellen im großen Maßstab

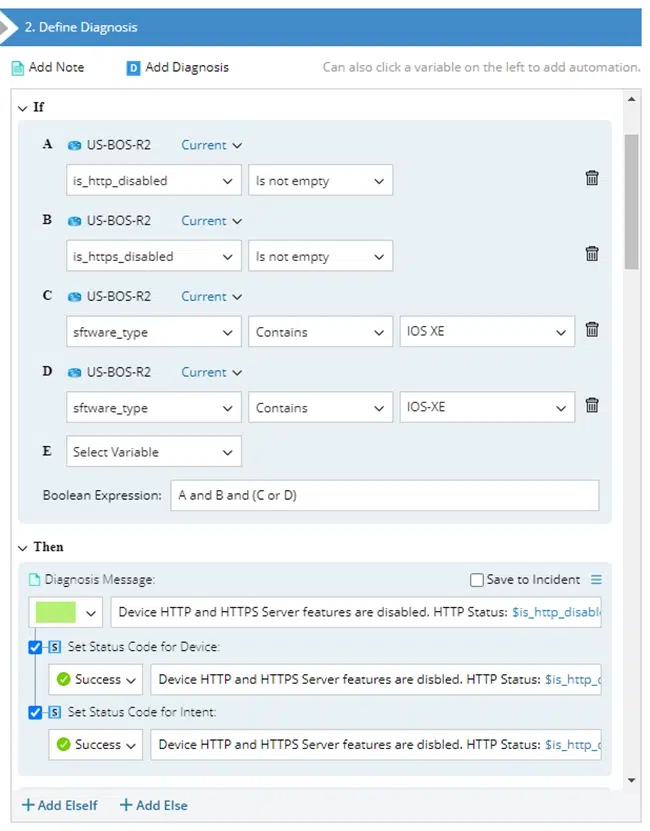

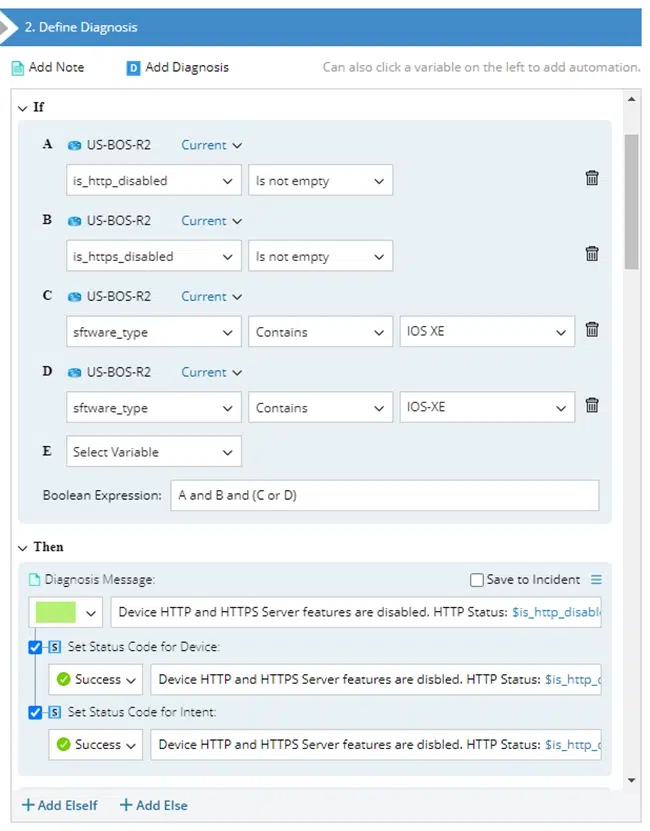

Angesichts der von Cisco bereitgestellten Indikatoren: NetBrainMit der No-Code-Schnittstelle von können wir eine Automatisierung erstellen, die das nachahmt, was ein KMU tun würde, allerdings in großem Maßstab. Für diesen speziellen Cisco CVSS 10-Fehler haben wir ein Paar erstellt Network Intent basierte Beurteilungen:

- Identifizieren Sie die Cisco IOS XE-Geräte in ihrem Netzwerk zusammen mit ihrer Webkonfiguration (aktiviert oder nicht).

- Identifizieren Sie die webfähigen IOS XE-Geräte, die bereits kompromittiert wurden.

In kürzester Zeit führten unsere Kunden die interaktive Netzwerkautomatisierung durch, um die dringende Schwachstelle schnell zu erkennen und zu beheben.

Warum sollten Sie diese Art der Beurteilung nicht kontinuierlich durchführen?

Wenn Sie über dieses CVE-Problem hinaus und auf die größere Chance blicken, werden Sie feststellen, dass es eine Menge Betriebsbedingungen, Firmware-Versionen, Datenverkehrsströme, Zugriffskontrollen und Failover-Funktionen gibt, die Sie ständig überprüfen sollten. Ganz zu schweigen von den bekannten Ursachen Ihrer häufigsten Service-Desk-Tickets sowie Ihren Sicherheitsrichtlinien und Ihrer Architektur für die Zugriffskontrolle.

Mit der NetBrain Next-Gen und seine Network Intent und präventive Automatisierungstechnologien kann eine kontinuierliche Netzwerkbewertung ganz einfach durchgeführt werden. Jeder Zustand oder Betriebsparameter, der von Ihrem besten KMU manuell getestet werden könnte, kann von ihm automatisch und kontinuierlich getestet werden NetBrain… auf einer Skala!

NetBrain empfiehlt, Intents wie die, die für dieses CVE entwickelt wurden, kontinuierlich zu planen, um zu verhindern, dass die gleiche Art von Schwachstellen in Zukunft erneut auftritt. Die kontinuierliche Netzwerkbewertung gehört zu den Kernkompetenzen von Next-Gen und findet sich in unserem wieder Präventive Automatisierung Modul. Wenn ein breites Spektrum an Betriebsbedingungen kontinuierlich validiert wird, kann eine automatisierte und kontinuierliche Netzwerkbewertung zum Eckpfeiler Ihrer Strategie zur Servicebereitstellung und Ausfallvermeidung werden.

Die einzige No-Code-Plattform für hybride Netzwerkoperationen

No-Code-Netzwerkautomatisierung skaliert Ihre NetOps-Kapazität in Minuten, nicht Monate. Da sich die betrieblichen Bedrohungen für Netzwerkdienste ständig weiterentwickeln, ist es von entscheidender Bedeutung, einen proaktiven Ansatz für NetOps beizubehalten – die einfache Reaktion auf die unzähligen täglichen Service-Vorfallsberichte ist ein äußerst ineffektiver und kostspieliger Plan.

NetBrain Next-Gen wurde mit dem einzigen Ziel entwickelt, das Wissen Ihrer Netzwerkexperten zu nutzen, um deren Erfahrung ohne Code effektiv zu skalieren. Dies wird durch unseren 4-schichtigen digitalen Zwilling ermöglicht, der alle Echtzeitdetails über Gerät, Topologie, Datenverkehr und gewünschte Verhaltensweisen als Grundlage für die No-Code-Automatisierung bereitstellt.

Obwohl es sich bei diesem Cisco-Fehlerbeispiel um ein kritisches Extrem handelte, kann derselbe einfache No-Code-Ansatz für jede Betriebsbedingung wiederholt werden, die überprüft oder aufrechterhalten werden muss. Die Schritte zum Erstellen einer No-Code-Automatisierung von Grund auf – ohne dass Softwareentwickler oder Programmierung jeglicher Art erforderlich sind – sind dieselben:

- Erfassen Sie die KMU Network Intent „Seed-Logik“

- Replizieren Sie diese Absicht für jedes ähnliche Gerät im gesamten Netzwerk

- Bei Bedarf ausführen, eine kontinuierliche Ausführung planen oder ausgelöst durch Ereignis oder Dritte

Der Netzwerkbetrieb ist ein fortlaufender Prozess und die No-Code-Automatisierung sollte die fortlaufende Grundlage für diesen Prozess sein. Ihr Echtzeitunternehmen kann es sich nicht leisten, auf latente, versteckte Probleme zu warten, die darauf warten, Ihre Dienste zu stören, und verfügt auch nicht über die Ressourcen, um diese in großem Umfang anzugehen. Ihre Netzwerktechniker müssen aktiv werden und ihre Stärken ausspielen, sobald neue Bedrohungen auftauchen. Schützen Sie so Ihr Unternehmen, sein Netzwerk und seinen Ruf vor potenziellem Schaden.

Weitere Informationen: Sie können sich selbst von unserem automatisierten No-Code-Ansatz zur Behebung dieses speziellen CVE überzeugen, indem Sie unsere besuchen Customer Success Center und Wissensdatenbank.

Bewertung von Netzwerkschwachstellen im großen Maßstab

Bewertung von Netzwerkschwachstellen im großen Maßstab