by 14. Mai 2019

by 14. Mai 2019

Keine Frage, die Vorbereitung auf ein Netzwerk-Compliance-Audit kann eine zeitraubende, arbeitsintensive Tortur sein, die Wochen (vielleicht Monate) dauern kann. Wenn Sie wie die meisten Unternehmensnetzwerkteams alles für die Prüfer zusammengestellt haben, ist alles veraltet, weil sich Ihr Netzwerk geändert hat.

Compliance ist ein bewegliches Ziel. Das Volumen, die Geschwindigkeit und die Vielfalt der Veränderungen in den heutigen Netzwerken sind beispiellos. Und das wird so schnell nicht nachlassen. Wir sind von einem Umfeld kontinuierlicher Veränderungen zu einem Umfeld augenblicklicher Veränderungen übergegangen.

Der Versuch, die Einhaltung „von Hand“ sicherzustellen, ist ein vergebliches Unterfangen. Angesichts der scheinbar endlosen Reihe vorgeschriebener Vorschriften (PCI DSS, HIPAA, SOX, GLBA) und Industriestandards (ISO 27001/2, NIST), die Ihre Einhaltung erfordern, ist Automatisierung der einzige Weg, wie Sie kontinuierlich bereit sein können, Ihr Netzwerk-Audit mit Fliegen zu bestehen Farben.

Die wichtigsten Gründe für Probleme mit Compliance-Audits

Netzwerk-Compliance-Audits sind etwas anderes als Finanzaudits. (Früher habe ich für das State Auditor's Office gearbeitet und Hunderte von Prüfungsberichten verfasst.) Finanzprüfer prüfen grundsätzlich, ob Sie über angemessene interne Kontrollen verfügen (was wir „Richtlinien“ nennen würden), und untersuchen dann eine statistisch signifikante Stichprobe von Transaktionen (normalerweise etwa 1-2 %, abhängig von der Größe der Organisation). Es ist ziemlich geschnitten und getrocknet. Entweder wird nach Hoyle alles berücksichtigt oder nicht. Selbst wenn es irgendwo auf der Strecke eine unkonventionelle Buchhaltung gab, sind die Prüfer meistens zufrieden, wenn die Dinge in Ordnung gebracht wurden und Sie zum Zeitpunkt der Prüfung die Vorschriften einhalten.

Nicht so bei Netzwerk-Compliance-Audits. IT-Manager müssen nicht nur nachweisen, dass das Netzwerk die regulatorischen Standards erfüllt jetzt sofort sondern auch, dass dies innerhalb eines bestimmten Zeitrahmens geschah in der Vergangenheit. Darüber hinaus schreiben die meisten behördlichen Compliance-Standards vor, dass Sie diese einhalten proaktive Maßnahmen, um sensible Daten zu sichern und Schwachstellen zu schließen.

Der Versuch, die Einhaltung „von Hand“ sicherzustellen, ist ein vergebliches Unterfangen. Wenn Sie alles für die Prüfer zusammengestellt haben, ist alles veraltet, weil sich Ihr Netzwerk geändert hat.

Die meisten Netzwerk-Audit-Probleme lassen sich auf zwei allgemeine Ursachen zurückführen:

- Es ist schwierig Einhaltung nachweisen — Selbst wenn Sie innerhalb der „Regeln“ arbeiten, haben Sie keine aktuelle Dokumentation, die Sie stützt.

- Du stößt auf Compliance-Drift: Es ist schwer nachzuvollziehen, wie sich all die ständigen Änderungen an Firewalls, Richtlinien, Regeln und Ausnahmen auf die Compliance auswirken, sodass Ihr Netzwerk in einen nicht konformen Zustand zurückfällt.

Eine Folge zu 2a: Während ein Team (SecOps) für die Definition der „goldenen Regeln“ und Sicherheitsrichtlinien des Netzwerks verantwortlich ist, ist ein anderes Team (NetOps) dafür verantwortlich, Änderungen am Netzwerk vorzunehmen. Und die beiden Teams haben nicht immer ein effektives Mittel, um miteinander zusammenzuarbeiten.

Was Auditoren erwarten und warum das ein Problem ist

Unabhängig davon, welche Compliance-Vorschriften oder -Standards sie überprüfen, wollen Prüfer eine Dokumentation sehen – jede Menge Dokumentation.

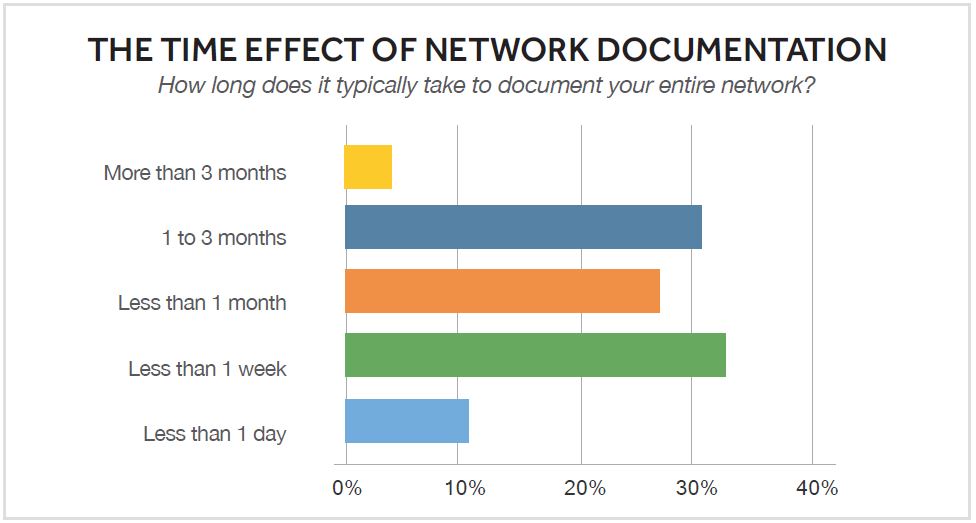

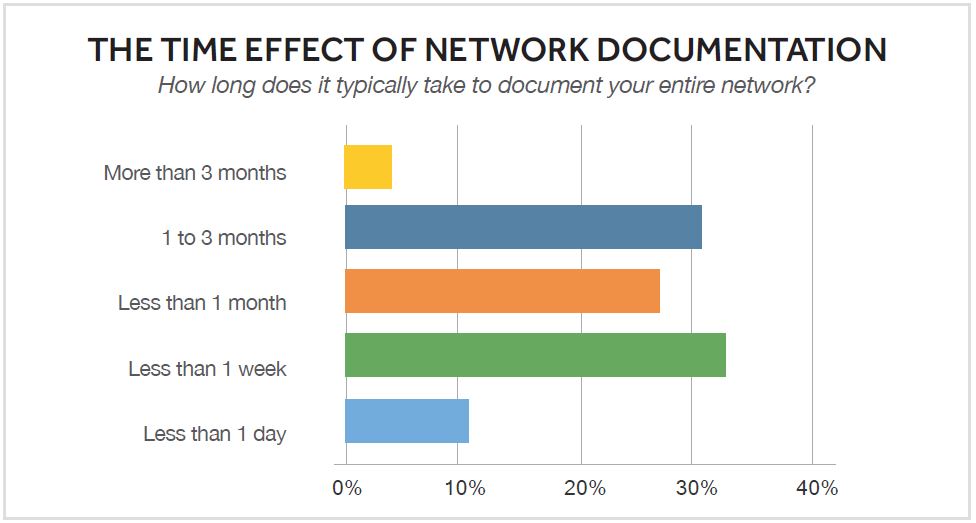

Üblicherweise umfasst diese Dokumentation Visio-Diagramme und Designdokumente in Word. Das Problem, mit dem die meisten Unternehmen konfrontiert sind, besteht darin, dass ihre Diagramme fast immer veraltet sind. Im unsere aktuelle Umfragegaben 61 Prozent der Ingenieure an, dass bis zur Hälfte ihrer Netzwerkdokumentation veraltet sei.

Im Gegensatz zu einem Finanzteam, in dem ein Rechnungsprüfer oder Buchhalter täglich die Bücher führt, haben Netzwerkteams selten jemanden, der sich ausschließlich der Dokumentation jeder Änderung widmet. Wir alle wissen, dass wir alles dokumentieren sollten, und keiner von uns hat die Zeit. (Dazu kommen wir später, aber „später“ kommt nie.) Und der Hauptgrund ist, dass die überwiegende Mehrheit (87 %) der Teams immer noch auf manuelle Methoden zum Erstellen und Aktualisieren von Diagrammen angewiesen ist und die manuelle Dokumentation einfach zu lange dauert .

Während es Tools gibt, die dabei helfen, einfache Topologiediagramme zu erstellen, werden Auditoren auch nach Dokumentation zu zugrunde liegendem Design und Richtlinien fragen: Firewall-Regeln, Zugriffslisten, richtlinienbasiertes Routing, Konfigurationshärtung und mehr (sowohl aktuell als auch historisch). Und sie erwarten zunehmend, dass diese Dokumentation auf Abruf bereitgestellt wird.

Was Prüfer grundsätzlich suchen, ist die Gewissheit, dass sensible Daten geschützt sind. Sie prüfen, ob Ihre Geräte gesichert sind – ordnungsgemäße Authentifizierung, Passwortverschlüsselung, Exec-Timeouts, Telnet deaktiviert usw. – und ob das Netzwerk in Subnetze unterteilt ist, die den Zugriff auf bestimmte Informationen einschränken, sodass nur bestimmte Gruppen darauf zugreifen können.

Das sind eine Menge Daten, die gesammelt, analysiert und dokumentiert werden müssen. Ganz zu schweigen von allen möglichen Pfaden, die der Anwendungsdatenverkehr nehmen könnte. Nicht nur heute, sondern letzte Woche, letzten Monat – welches Zeitfenster auch immer die Prüfer zum Testen wählen. Es ist bestenfalls eine Herausforderung, die Dokumentation zum Nachweis der Konformität in die Hand zu nehmen. im schlimmsten Fall ist es ohne ein paar Wochen Vorsprung praktisch unmöglich.

Die Bereitstellung einer umfassenden Dokumentation für Wirtschaftsprüfer, sobald sie danach fragen, macht die Dinge viel reibungsloser. Nichts versetzt einen Auditor mehr in „höchste Alarmbereitschaft“, als zu sehen, wie Auditierte herumkrabbeln müssen, um die Dinge zusammenzubringen.

Aus Erfahrung kann ich Ihnen sagen, dass die Bereitstellung einer umfassenden Dokumentation für Wirtschaftsprüfer, sobald sie danach verlangen, die Dinge viel reibungsloser macht. Nichts versetzt einen Auditor mehr in „höchste Alarmbereitschaft“, als zu sehen, wie Auditierte herumkrabbeln müssen, um die Dinge zusammenzubringen. Und allzu oft ist eine der größten Dokumentationsherausforderungen die grundlegendste: das Erstellen eines genauen Inventarberichts. Viele Unternehmen haben Schwierigkeiten, genau zu wissen, welche Geräte sie in ihrem Netzwerk haben. Da die Bestandsdokumentation ausnahmslos eines der ersten Dinge ist, die Prüfer verlangen, sollten Sie nicht hinter dem Achterball beginnen.

Dynamische Dokumentation Liefert automatisch den „Beweis“

NetBrain stellt sicher, dass Sie alles, was Sie für die Wirtschaftsprüfer benötigen, zur Hand haben. Alles beginnt mit tiefe intelligente Entdeckung des Netzwerks. Verwenden Sie nicht nur SNMP, sondern auch die CLI, NetBrain discovery engine erstellt ein Datenmodell Ihres gesamten Netzwerks, das im Wesentlichen automatisch alles dokumentiert – Konfigurationsdateien, Routing-Tabellen, CDP/ARP/MAC/STP-Tabellen, Inventarinformationen und mehr. Eine wiederkehrende Netzwerkerkennung (als Benchmark bezeichnet) stellt sicher, dass dieser „digitale Zwilling“ Ihres gesamten Netzwerks genau und aktuell bleibt. Diese wiederkehrenden Benchmarks (Sie definieren, wie oft Sie sie ausführen möchten) stellen ein Repository mit Protokolldaten bereit, auf die während Audits verwiesen werden kann, um die Compliance im Laufe der Zeit nachzuweisen.

Diese umfassende Netzwerkintelligenz wird genutzt, um datenreiche Netzwerkkarten dynamisch, mit beispielloser Präzision und Geschwindigkeit zu erstellen. Diese Dynamic Maps werden bei Bedarf erstellt, um jede Art von Diagrammen zu erstellen, die ein Prüfer möglicherweise sehen möchte: Übersichtsdiagramme aus der Vogelperspektive, Campuskarten und insbesondere Live- und historische Karten des Verkehrsflusses und der Verbindungsauslastung. Tatsächlich verlangen alle Compliance-Vorschriften, dass Sie für alle Ihre Rechenzentren und WAN-Pfade Normalzustands- und Fehlerzustandsdiagramme führen.

Diese Art von Karte ist manuell nur schwer zu erstellen, da Sie sich bei einer Vielzahl von Geräten anmelden müssen, um Routing-Informationen zu überprüfen, um Verkehrsströme und Verbindungsnutzung in Echtzeit zu verstehen. Das Erstellen dieser Art von Karte von Grund auf und von Hand ist fehleranfällig, statisch und spiegelt das Live-Netzwerk wahrscheinlich nicht genau genug wider, um zuverlässig zu sein.

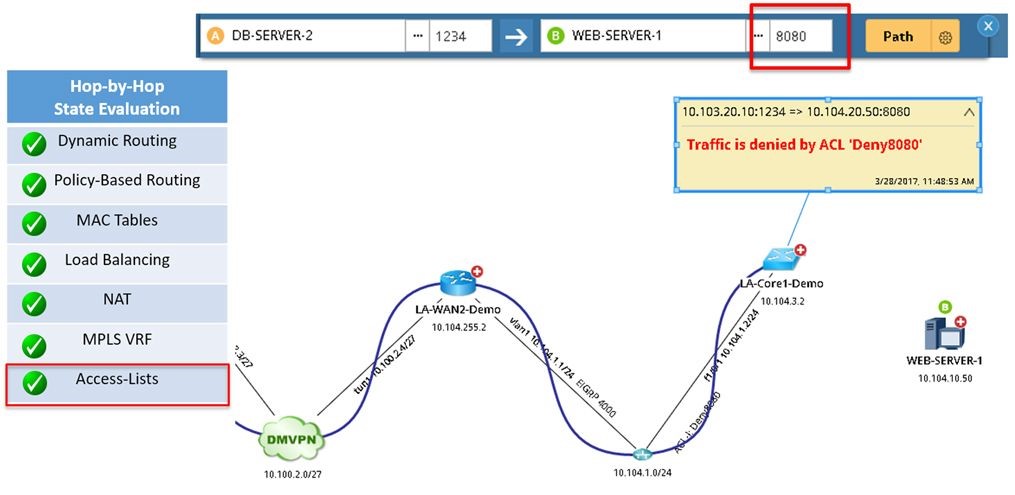

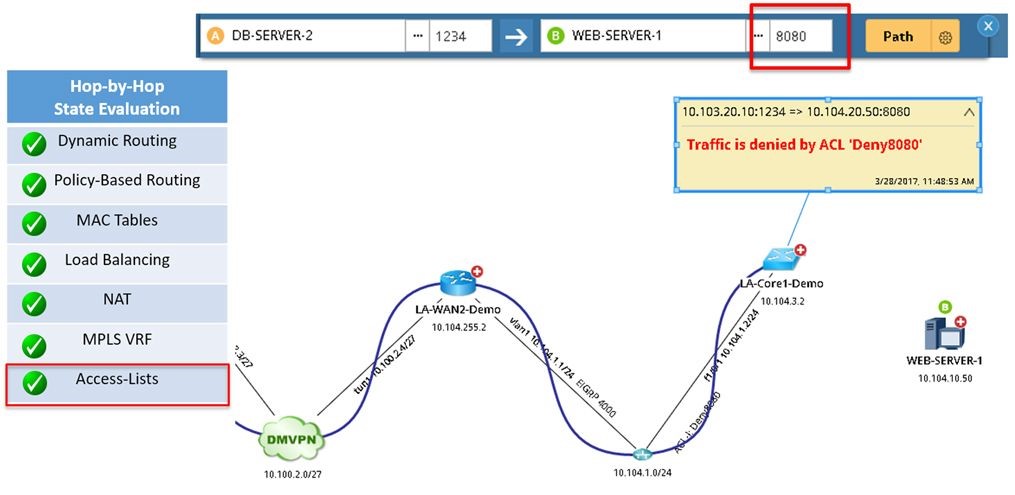

NetBrainDer A/B-Pfadrechner von ordnet jeden Pfad zu, einschließlich der Anzeige der ACL-Konfiguration.

NetBrainDer A/B-Pfadrechner von ordnet jeden Pfad zu, einschließlich der Anzeige der ACL-Konfiguration.

Das ist wo NetBrain A/B-Pfad-Rechner ist von unschätzbarem Wert. Geben Sie einfach eine Quell- und Zieladresse ein und NetBrain ordnet dynamisch den gesamten Pfad End-to-End zu – durch Firewalls und Load Balancer, über virtuelle Geräte hinweg. NetBrainDurch die wiederkehrenden Benchmarks von können Sie in Zukunft auch historische Flussdiagramme abrufen.

Diese Karten sind dynamisch, was bedeutet, dass sie sich nicht nur automatisch im laufenden Betrieb aktualisieren, sondern auch, dass Sie praktisch alle Details aufschlüsseln können. Während Icons auf statischen Diagrammen lediglich Piktogramme sind, die die Existenz eines Geräts darstellen, sind die Icons auf Dynamic Maps sind interaktiv und datengesteuert – wenn Sie darauf klicken, werden Informationen abgerufen, die im Datenmodell des „digitalen Zwillings“ erfasst wurden.

Nehmen wir an, ein PCI-Compliance-Auditor möchte Kreditkarten-Transaktionspfade validieren. NetBrain führt bei jedem Hop entlang des Pfades eine umfassende Analyse durch, wobei PBR, ACLs, NAT und mehr berücksichtigt werden. Alle diese Informationen werden direkt auf dem angezeigt und dokumentiert Dynamic Map.

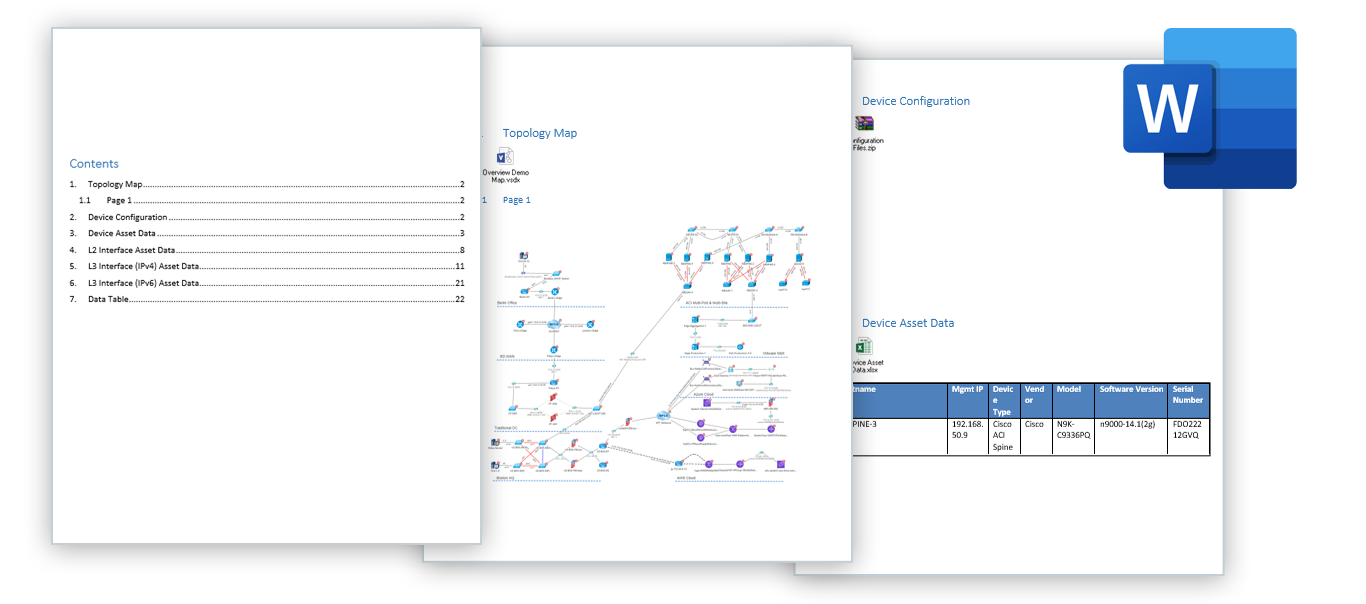

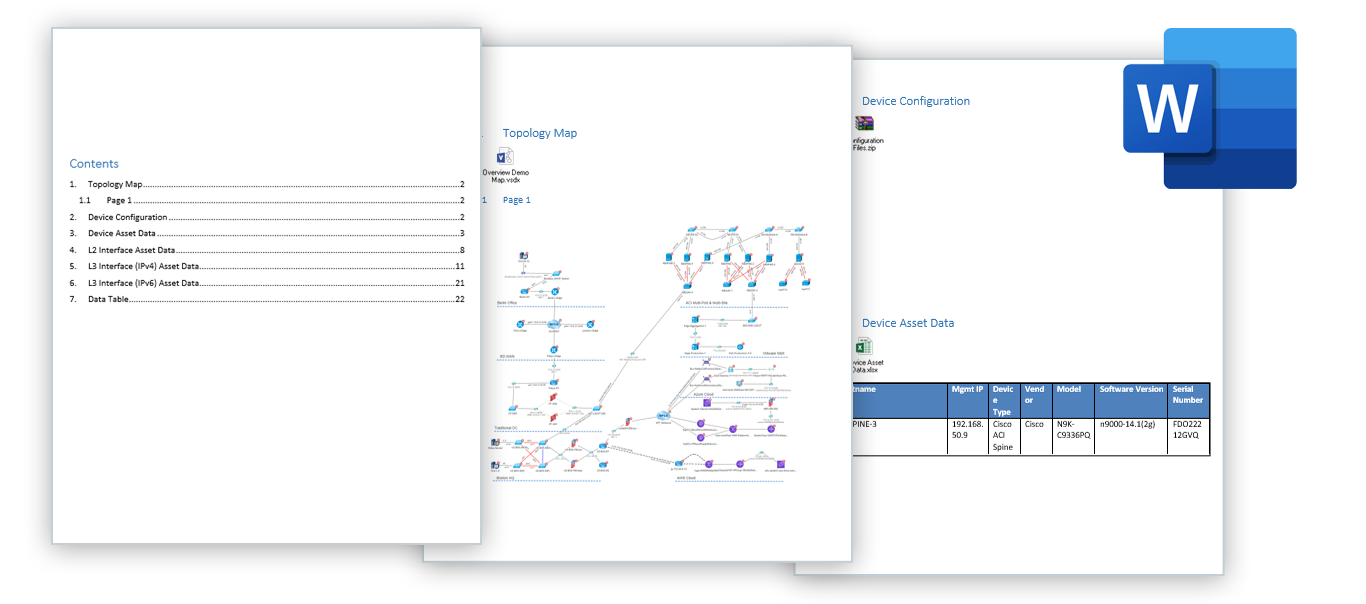

Dies ist genau die Art von Dokumentation, nach der Prüfer suchen, und Sie können sie exportieren Dynamic Maps mit nur einem Klick in Visio (wie sie von den meisten Wirtschaftsprüfern benötigt werden). NetBrain eliminiert jede Menge manuellen Audit-Vorbereitungsaufwand, indem es Ihnen ermöglicht, Visio-Diagramme stapelweise in ein zentrales Repository zu exportieren und sie nach einem vordefinierten Zeitplan sowie Bestandsberichte in Excel und Designdokumente in Word zu aktualisieren.

Ein-Klick-Export von Dynamic maps in Visio, Bestandsberichte in Excel und hochgradig anpassbare Designberichte in Word.

Ein-Klick-Export von Dynamic maps in Visio, Bestandsberichte in Excel und hochgradig anpassbare Designberichte in Word.

Automatisierung verhindert Drift, um kontinuierliche Compliance zu gewährleisten

Compliance-Anforderungen müssen Unternehmen erfüllen proaktive Maßnahmen zur Verhinderung, Erkennung, Eindämmung und Behebung von Netzwerksicherheitsverletzungen, Angriffen und anderen Schwachstellen. Wie proaktiv Sie sein müssen, ist nicht besonders gut definiert, aber der beste Ansatz ist a systematischer Prozess das verfolgt kontinuierliche Einhaltung, ein Zustand, in dem die Einhaltung der Anforderungen erreicht und dann dauerhaft aufrechterhalten wird. Kontinuierliche Compliance verbessert nicht nur Ihre allgemeine Sicherheitslage, sondern hilft auch, IT-Teams von der ressourcenintensiven Last der Vorbereitung auf ein Audit zu entlasten – denn Sie sind bereits bereit.

Wo Sie beim Erreichen einer kontinuierlichen Compliance auf Schwierigkeiten stoßen, ist die Schwierigkeit, jede Netzwerkkonfiguration anhand einer Reihe goldener Regeln zu validieren (Gerätepasswörter sind verschlüsselt, Zeitüberschreitungen sind konfiguriert, es sind keine Herstellervorgaben mehr vorhanden usw.). In etwas anderem als dem kleinsten Netzwerk gibt es keine Möglichkeit, jede Konfiguration manuell zu analysieren. Und benutzerdefinierte Skripte beschleunigen den Prozess nur unwesentlich – sie brechen in der Größenordnung und sind schwer zu warten.

Das ist wo NetBrain Automatisierung kommt.

NetBrainDie Automatisierung von kann jede Netzwerkkonfiguration anhand Ihrer Sicherheitsrichtlinien („goldene Regeln“) validieren, indem sie die Konfiguration jedes Geräts betrachtet, in jedem Gerät nach vordefinierten Regeln sucht und jedes Gerät meldet, das nicht konform ist.

NetBrainDie Schwachstellenbewertungstechnologie von in 3 Minuten erklärt

Sobald Sie den Compliance-Zustand erreicht haben, kann Ihnen die Automatisierung dabei helfen, diesen Zustand beizubehalten. Wie bereits erwähnt, ist es angesichts der dynamischen Natur des modernen Netzwerks nicht ungewöhnlich, dass Unternehmen wieder in die Nichtkonformität „abdriften“. Tatsächlich haben wir einen Wendepunkt erreicht, an dem Konfigurationsänderungen mit Warp-Geschwindigkeit erfolgen und Sicherheitsteams Schwierigkeiten haben, Compliance-Diskrepanzen zu erkennen. Es muss mit Automatisierung geschehen.

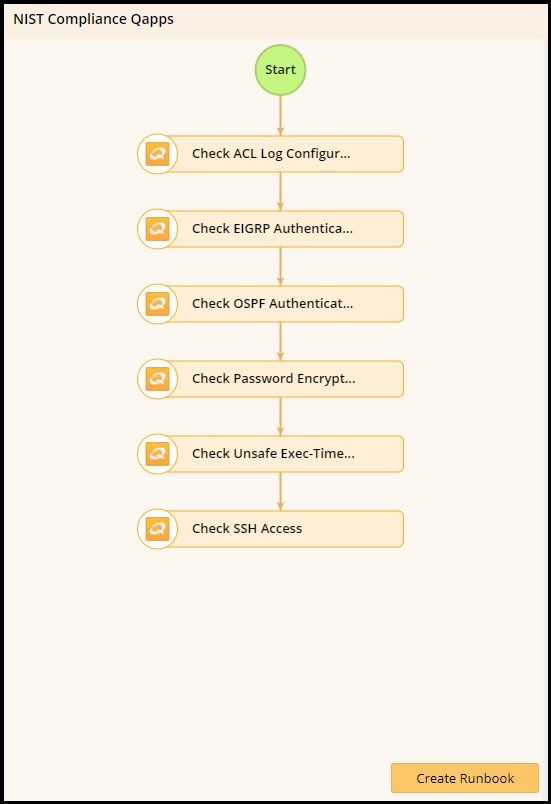

Jedes Mal, wenn es eine Konfigurationsänderung gibt, können Sie eine haben Ausführbar Runbook Führen Sie automatisch einen programmierbaren Satz von Verfahren aus, um bestimmte Netzwerkdaten zu sammeln und zu analysieren, um sicherzustellen, dass das Netzwerk Ihre goldenen Regeln einhält. Ohne NetBrain, würden diese Schritte normalerweise manuell in der CLI ausgeführt, ein Gerät nach dem anderen. Dutzende davon compliance checks sind sofort einsatzbereit NetBrain, aber Sie können die auch benutzerdefiniert definieren Runbook Schritte zur Erfüllung spezifischer interner oder behördlicher Compliance-Anforderungen.

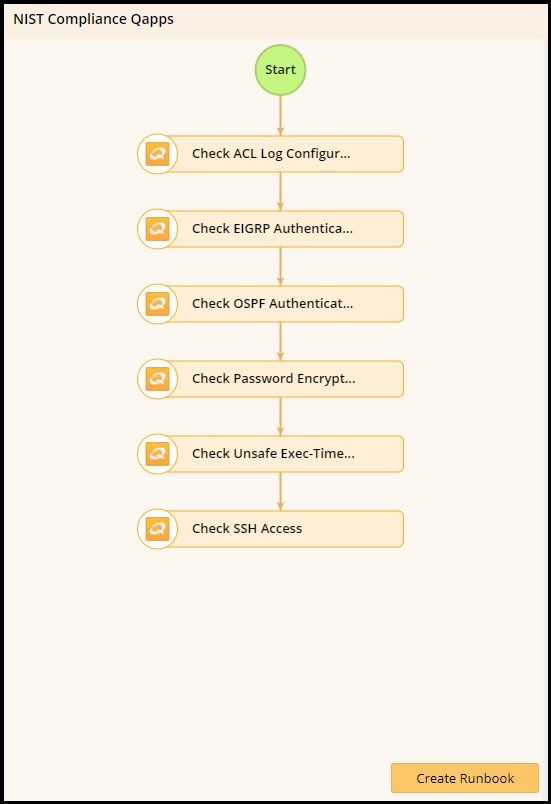

Im folgenden Beispiel wird die Runbook überprüft automatisch die Router-Authentifizierung, Passwortverschlüsselung, SSH-Zugriff usw., aber andere Schritte könnten das Betrachten von SNMP-Community-Strings, Schnittstellen-Port-Sicherheit, ASA-Failover-Status umfassen – alle Informationen, die Sie manuell über SNMP oder die CLI überprüfen könnten, können automatisch abgerufen werden a Runbook. Runbooks können sogar Designleitfäden und Best Practices enthalten, um die künftige Durchsetzung von Best Practices für die Sicherheit zu unterstützen.

Ein Ereignisverwaltungssystem kann sogar so konfiguriert werden, dass es automatisch eine Schwachstellenbewertung auslöst, sobald eine Änderung stattfindet.

Ausführbar Runbooks Netzwerkparameter automatisch hinsichtlich Sicherheit und Datenschutz validieren compliance checkListen.

Ausführbar Runbooks Netzwerkparameter automatisch hinsichtlich Sicherheit und Datenschutz validieren compliance checkListen.

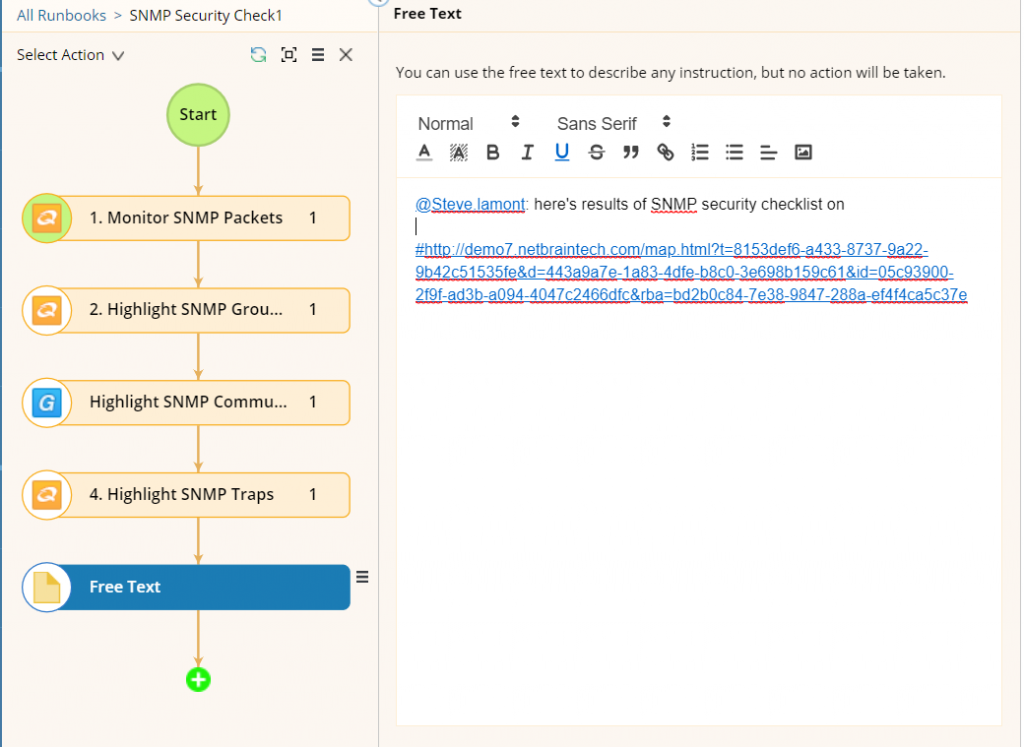

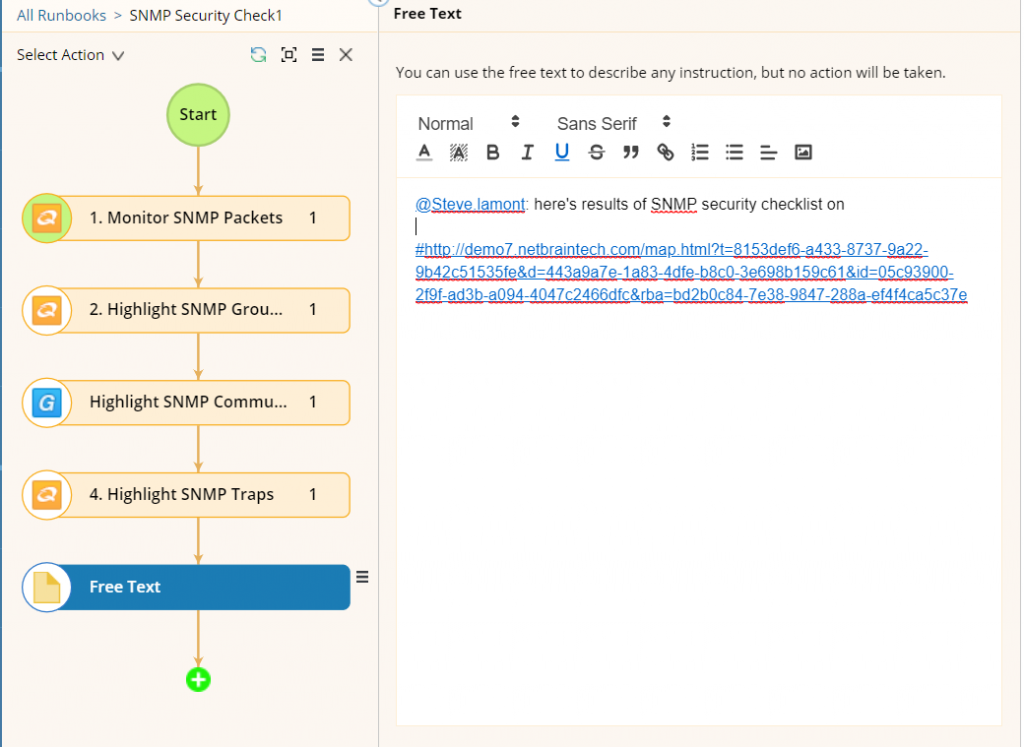

Alle Runbook Ergebnisse werden direkt in gespeichert Dynamic Map, und jede Karte ist über eine öffentliche URL zugänglich und einfach zu teilen. Endlich, SecOps und NetOps verfügen über eine gemeinsame Schnittstelle für die Zusammenarbeit und den Austausch von Informationen.

NetBrain Runbooks erleichtern die Zusammenarbeit und den Austausch von Informationen, indem bestimmte Benutzer benachrichtigt und Hyperlinks zu bestimmten Karten erstellt werden.

NetBrain Runbooks erleichtern die Zusammenarbeit und den Austausch von Informationen, indem bestimmte Benutzer benachrichtigt und Hyperlinks zu bestimmten Karten erstellt werden.

Zusammenfassung

Die Vorbereitung auf ein Netzwerk-Compliance-Audit sollte nicht wie eine Crash-Diät sein, bei der Sie kurzfristig Gewicht verlieren, nur um es innerhalb weniger Wochen wieder zu erreichen. Doch genau das passiert in der Regel bei vielen Organisationen. Wenn Audits anstehen, muss sich ein großer Teil des Teams auf die Abstimmung von Richtlinien konzentrieren, um ein bestimmtes Audit zu bestehen, eine Menge Dokumentation zusammenzustellen und Sicherheitsbewertungen durchzuführen (zusätzlich zu allem anderen, was auf dem Plan steht). Wenn das eine einmalige Anstrengung ist, werden Sie beim nächsten Mal dasselbe durchmachen, und die Zeit danach. . . .

Dieser Ansatz verschlingt viel Zeit und Ressourcen und macht Ihr Netzwerk nicht unbedingt widerstandsfähiger gegen Cyber-Bedrohungen. Ein besserer Ansatz besteht darin, die kontinuierliche Einhaltung Ihrer Sicherheitsrichtlinien (die an den vorgeschriebenen Vorschriften ausgerichtet sind) aufrechtzuerhalten, damit Sie immer die Vorschriften einhalten und jederzeit für eine Prüfung bereit sind.

Die Sicherstellung einer kontinuierlichen Compliance mit manuellen Methoden ist in den heutigen Netzwerken praktisch unmöglich. Sie sind zu komplex und bewegen sich zu schnell, als dass Menschen ohne Hilfe mithalten könnten. Automatisierung ist diese Hilfe und wirklich der einzige Weg, um sicherzustellen, dass keine Änderung Ihr Netzwerk aus der Compliance wirft. NetBrain Runbook Die Automatisierung kann Ihr Netzwerk systematisch auf Konformität prüfen, wobei die Ergebnisse automatisch dokumentiert werden. Wenn die Prüfer auftauchen und nach einem Compliance-Nachweis (aktuell und historisch) fragen, haben Sie alles protokolliert und jederzeit zur Hand.

Das ist der sicherste Weg, Ihr nächstes Netzwerk-Compliance-Audit zu bestehen.

[su_box title=”Was ist der Unterschied zwischen einem Assessment und einem Audit?” box_color=”#279dd8″]

Obwohl es nur eine Frage der Semantik zu sein scheint – und tatsächlich sind sie sehr ähnlich – sind die beiden Begriffe nicht austauschbar.

An Prüfung wird durchgeführt, um sicherzustellen, dass die aktuelle Netzwerksicherheit einer Organisation den vorgeschriebenen Vorschriften entspricht.

An Bewertung geht über die strikte Bestimmung, ob bestimmte Kriterien erfüllt sind oder nicht, hinaus und identifiziert potenzielle Leistungsproblembereiche, technische Schwachstellen und Schwächen in Richtlinien und Praktiken (z. B. Bandbreitenengpässe, Sicherheitslücken und unter- oder überlastete Ressourcen).[/su_box]

NetBrainDer A/B-Pfadrechner von ordnet jeden Pfad zu, einschließlich der Anzeige der ACL-Konfiguration.

NetBrainDer A/B-Pfadrechner von ordnet jeden Pfad zu, einschließlich der Anzeige der ACL-Konfiguration. Ein-Klick-Export von Dynamic maps in Visio, Bestandsberichte in Excel und hochgradig anpassbare Designberichte in Word.

Ein-Klick-Export von Dynamic maps in Visio, Bestandsberichte in Excel und hochgradig anpassbare Designberichte in Word. Ausführbar Runbooks Netzwerkparameter automatisch hinsichtlich Sicherheit und Datenschutz validieren compliance checkListen.

Ausführbar Runbooks Netzwerkparameter automatisch hinsichtlich Sicherheit und Datenschutz validieren compliance checkListen. NetBrain Runbooks erleichtern die Zusammenarbeit und den Austausch von Informationen, indem bestimmte Benutzer benachrichtigt und Hyperlinks zu bestimmten Karten erstellt werden.

NetBrain Runbooks erleichtern die Zusammenarbeit und den Austausch von Informationen, indem bestimmte Benutzer benachrichtigt und Hyperlinks zu bestimmten Karten erstellt werden.