KI + AUTOMATISIERUNG

Automatisierung der Netzwerksicherheit

Schützen Sie Ihre Investitionen in die Netzwerksicherheit, damit diese auch Ihr Unternehmen schützen können. NetBrain überwacht Ihr Netzwerk nicht nur – es befragt es. Jede Konfiguration, jede Regel und jedes Design wird geprüft, validiert und durchgesetzt. Dabei kommen Zero-Trust-Prinzipien und adaptive Cybersicherheitssegmentierung zum Einsatz, um blinde Flecken zu beseitigen.

01

Erzwingen Sie Sicherheit, um Risiken zu reduzieren

- Automatisierte Netzwerk- und Cloud-Erkennung und -Sichtbarkeit

Erkennen und inventarisieren Sie alle Netzwerk- und Cloud-Ressourcen automatisch in Echtzeit. Erkennen Sie nicht autorisierte Geräte und gewährleisten Sie die Compliance mit aktuellen Topologiekarten – im Einklang mit der Zero-Trust-Richtlinie „Niemals vertrauen, immer überprüfen“. - Validierung der Zonensicherheitskonfiguration

Automatisieren Sie die Überprüfung von Sicherheitsrichtlinien für Firewalls, Cloud-Gruppen und Netzwerke. Setzen Sie die Mikrosegmentierung der Cybersecurity Mesh Architecture (CSMA) durch, um laterale Bewegungen zu verhindern und Gefährdungen zu blockieren. - Schwachstellenerkennung und CVE-Validierung

Erkennen Sie kontinuierlich bekannte Schwachstellen (CVEs) in Ihrer Hybridumgebung – im Zero Trust-Kontext –, damit Sie Bedrohungen beheben und das Risiko verringern können. - Netzwerk- und Cloud-Beobachtbarkeit zur Bedrohungserkennung

Analysieren Sie den Datenverkehr kontinuierlich, um Anomalien und unbefugten Zugriff zu erkennen. Verwenden Sie dabei cybersicherheitsbewusste Analysen, um in hybriden Umgebungen eine schnelle Reaktion zu ermöglichen. - Mehrschichtige Sicherheitsbewertung

Sorgen Sie für umfassenden Schutz aller Netzwerksicherheitsregeln, Cloud-/SDN-Richtlinien, Compliance und Anwendungen – mit integrierten Zero Trust-Statusprüfungen.

02

Visualisieren Sie ein sichereres Netzwerk

Echte Netzwerksicherheit beginnt mit vollständiger Transparenz in Echtzeit – und NetBrain liefert genau das. Durch die Automatisierung von Erkennung, Zuordnung und Integration ermöglichen wir Ihnen, Ihre gesamte Infrastruktur zu sehen, zu sichern und zu optimieren – mit Zero Trust-Durchsetzung auf jeder Ebene.

Automatisierte Asset-Erkennung

Keine toten Winkel mehr. NetBrain inventarisiert sofort alle Geräte, Topologien und Konfigurationen in hybriden Umgebungen und bietet Ihnen eine einzige zuverlässige Quelle für Ihr Netzwerk.

Dynamic Mapping & Pfadfindung

Vergessen Sie statische Diagramme, die sofort nach ihrer Erstellung verfallen. NetBrain generiert Live-Karten auf Abruf – komplett mit Echtzeit-Pfadanalyse –, sodass Sie immer genau wissen, wie der Verkehr fließt.

Genaue Dokumentation

Erhalten Sie umfassende Inventardaten Ihres Netzwerks, einschließlich Gerätedaten, Moduldaten, Schnittstellendaten, Standortdaten und einem vollständigen Prüfpfad.

03

Absichtsbasierte Netzwerksicherheit

Ein adaptives System mit absichtsbasierter Sicherheit erkennt automatisch hybride Netzwerke und deren Netzwerksicherheitsfunktionen, automatisiert mühelos die Validierung von Sicherheitsrichtlinien und -regeln, setzt Zero-Trust-Prinzipien durch und gewährleistet die Compliance in Ihrer Multi-Vendor-Infrastruktur. Die No-Code-Automatisierung nutzt Sicherheitsabsichten zur Bewertung, Überwachung und Durchsetzung von:

Zugangskontrolle

Erzwingen Sie strenge Zugriffskontrollen nach Rollen-, Abteilungs- und Lieferantenberechtigungen:

- Nur authentifizierte HR-Teammitglieder können auf HR-Systeme zugreifen.

- Auf Gehaltsabrechnungssysteme können nur verifizierte Finanzmitarbeiter zugreifen.

- Anbieter erhalten nur während der festgelegten Geschäftszeiten einen minimalen Systemzugriff.

Zonensegmentierung

Setzen Sie bei der Netzwerksegmentierung auf einen Zero-Trust-Ansatz: Setzen Sie Regeln durch, darunter keinen Zone-zu-Zone-Verkehr ohne Richtliniengenehmigung, keinen ungefilterten IoT-Internetzugang und eine vollständige Isolierung des Gastnetzwerks.

- Workloads in unterschiedlichen Vertrauenszonen dürfen nicht miteinander kommunizieren, es sei denn, dies ist ausdrücklich gestattet.

- Kein direkter Internetzugang für IoT-Geräte.

- Isolieren Sie den WLAN-Verkehr der Gäste von internen Systemen.

Bedrohungsprävention

Stoppen Sie Bedrohungen an jedem Ein- und Ausgangspunkt – setzen Sie Maßnahmen durch, die schädliche IPs, Malware-Uploads und unberechtigten ausgehenden Datenverkehr blockieren, um Ihre Angriffsfläche zu verkleinern. Setzen Sie Regeln und Richtlinien durch, die:

- Netzwerkweite Sperrung bekannter bösartiger IPs

- Blockieren Sie Datei-Uploads, die mit Malware-Signaturen übereinstimmen

- Den gesamten ausgehenden Datenverkehr verweigern, sofern er nicht ausdrücklich erlaubt ist

Risikominderung und Compliance-Durchsetzung

Schützen Sie vertrauliche Daten überall – isolieren Sie sie vor der Öffentlichkeit, erzwingen Sie Verschlüsselung und garantieren Sie die Einhaltung der DSGVO, des HIPAA und führender Frameworks (NIST, CIS).

- Schützen Sie vertrauliche Daten vor der öffentlichen Offenlegung im Internet

- Erzwingen Sie die Verschlüsselung aller Daten – im Ruhezustand und während der Übertragung

- Automatisieren Sie DSGVO, HIPAA und interne Compliance-Richtlinien

- Führen Sie kontinuierliche Bewertungen anhand der NIST-, CIS- und CVE-Standards durch

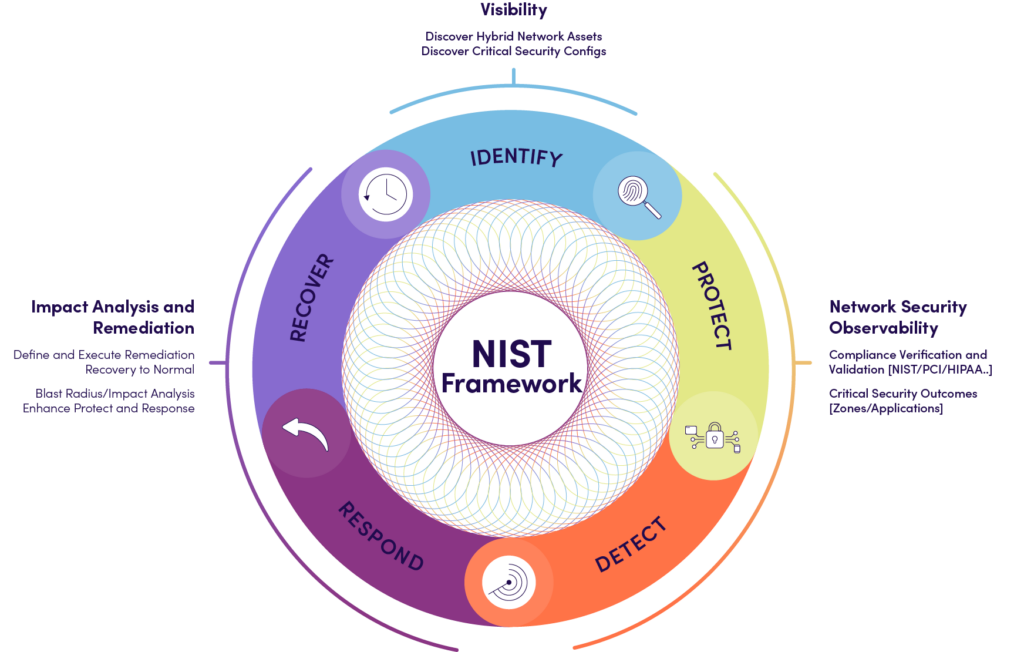

04

3-Angle-NIST-Framework-Ansatz

- Sichtbarkeit

Automatische Erkennung und dynamische Karte und Pfad Hybride Netzwerkressourcen und ihre kritischen Sicherheitskonfigurationen sowie Verkehrsflüsse. - Beobachtbarkeit

Mithilfe der Leistungsfähigkeit kontinuierlicher Bewertungen validiert die Automatisierung proaktiv Compliance-Vorgaben und -Vorschriften, einschließlich NIST, PIC-DSS, HIPAA usw., ohne menschliches Eingreifen, um die gewünschten Sicherheitsergebnisse zu erzielen. - Auswirkungsanalyse und -behebung

Für jede Antwort sollte es einen Wiederherstellungsplan geben. NetBrain Dynamic Mapping, Ausgelöstes Automatisierungsframework, KI-Einblickesowie Automatische Korrektur Priorisieren Sie alle Sicherheitsvorfälle, um eine schnelle Diagnose und Behebung zu ermöglichen.

05

Beobachtung der Netzwerksicherheit

Validieren Sie kontinuierlich kritische Konfigurationen wie AAA, ACLs und TACACS sowie Zustände anhand Ihrer goldene Konfigurationen und Absichten um Schwachstellen zu beseitigen, bevor sie entstehen.

- Proaktiv bewerten für Abweichungen von NIST/PCI/benutzerdefinierten Sicherheitsabsichten

- Sofortige Warnung bei Verstößen oder Konfigurationsdrift

- Einfach visualisieren mit zusammenfassenden Geräte-/Zonen-/Anwendungs-Dashboards

Gerätesicherheit

Erfassen und verstehen Sie die neuesten CVE- und NIST-Schwachstellen und verfolgen Sie EOL/EOS, um die Netzwerksicherheit zu gewährleisten.

Application Security

Verstehen Sie, wie der Datenverkehr über Zonen hinweg fließt und ob ein Pfad vom optimalen Anwendungspfad abweicht. Alles, was Sie zur automatischen Behebung von Abweichungen benötigen, ist mit nur einem Klick verfügbar.

Zonensicherheit

Legen Sie für jede Ebene aller kritischen Anwendungen fest, welcher Datenverkehr zwischen DMZ und Produktionszonen zulässig oder nicht zulässig ist.

06

Cloud-Netzwerksicherheit

Von Netzwerkebenen bis hin zu Anwendungen: Detaillierte Sicherheitsbewertungen decken Schwachstellen auf und sorgen für die Sicherheit Ihrer Cloud-Umgebung. Leistungsstarke API-Integrationen bieten Echtzeit-Einblicke in Risiken und ermöglichen Ihnen, zu handeln, bevor Bedrohungen entstehen.

Verteidigung in der Tiefe

Automatisiert Prüfungen auf vier kritischen Sicherheitsebenen:

- Netzwerk: Verschlüsselung, DDoS-Schutz, Firewall-Bereitstellung.

- Server: VM-Sicherheit (z. B. Offenlegung öffentlicher IP-Adressen, SSH-Konformität).

- Daten: Speicherkontoberechtigungen, Verschlüsselungseinstellungen.

- Anwendung: Pfadbasierte Sicherheit (z. B. Firewall-Ablehnungsraten, anormale Verkehrsspitzen).

Mehrschichtige Sicherheitsbeobachtung

Die native Transparenz der Cloud-Topologie hilft dabei, die Integrität des VPN-Gateways zu überprüfen oder Risiken zu kennzeichnen, indem falsch konfigurierte Sicherheitsgruppen erkannt werden, die kritischen Datenverkehr oder unverschlüsselte VNets blockieren.

API-Integration ohne Code

Mit Cloud-nativen Tools (z. B. AWS CloudWatch, Azure Monitor) für Echtzeitmetriken. Unterstützt mehrschichtige Sicherheitsprüfungen (Netzwerk, Server, Daten, Anwendungsebenen). Daten werden vom AWS Security Hub oder Azure Monitor abgerufen, um Warnmeldungen (z. B. zu IAM-Risiken, DDoS-Angriffen) zu zentralisieren.

Vorgefertigte Cloud-Automatisierungsbibliothek

Sofort einsatzbereite Dashboard-Vorlagen zur Automatisierungsbewertung für Cloud-Sicherheit und compliance checks (AWS/Azure/GCP) aggregiert Cloud-native Warnungen für eine schnellere Triage.