BGP の後は何が起こるでしょうか?

ハイブリッドクラウドネットワークにおける完全なパス可視化の実現 現代の企業では、ボーダーゲートウェイプロトコル(BGP)が分散ネットワークの接続において基盤的な役割を果たしています。これは、ルーティングプロトコルであり…

先週、相談しました 6 自動化の最も一般的なユースケース それ NetBrain お客様のネットワーク環境に実装されています。 使用する Runbookクライアントは、発券システムを IT ワークフローに統合し、情報を収集して上位層のエンジニアにエスカレートし、ベスト プラクティスを運用化し、CLI コマンドをバッチで実行し、複数層の問題をトラブルシューティングするというオーバーヘッドを排除することができました。

ただし、今週は、平均的なユーザーには直接関係のない 4 つのユース ケースに飛び込みましょう。結局のところ、自動化は単に既存のプロセスを容易にするものであり、一般的なワークフローを列挙するのは簡単ですが、時にはそれを示すことが重要です。変わり者 Runbookそして、ブルー ムーンに XNUMX 回しか遭遇しない可能性のある XNUMX 回限りのタスク。

これらのより高度なワークフローを説明する過程で、少し技術的なことが必要になるかもしれませんが、心配しないでください。雑草の中で迷子にならないようにします。

このリストを始めましょう…

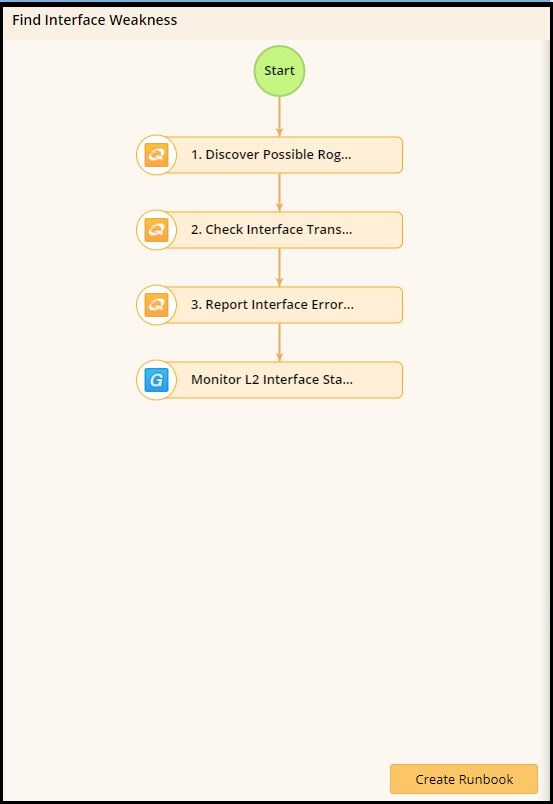

これを一言でいうと Runbook デバイスの潜在的な脆弱性を調査するために、複数のセキュリティ Qapps と Gapps をつなぎ合わせます。 堅牢な CLI のおかげで parser ライブラリ (ネットワーク全体で特定の CLI コマンドをまとめて実行できるようにするライブラリ) を提供するさまざまなベンダーがあります。 Runbook サポートできます。 簡単に言えば、これ Runbook 次の手順を実行します。

それぞれ、これ Runbook は、ネットワークの次のコンテキスト要素を調べます。

この自動化は、ネットワークでプロアクティブな対策を講じようとするセキュリティ プロフェッショナルにとって理想的です。 何らかの侵害やインシデントに単に対応するだけでなく、ビジネス目標にとって重要なものを保護する能力を真に発揮することが重要です。 ほとんどの予防策と同様に、これはユーザーが日常的に実行するプロセスではありませんが、それでもなお、どのように行うかを確認することが重要です。 NetBrain 散発的で XNUMX 回限りのワークフローを処理するのに役立ちます。

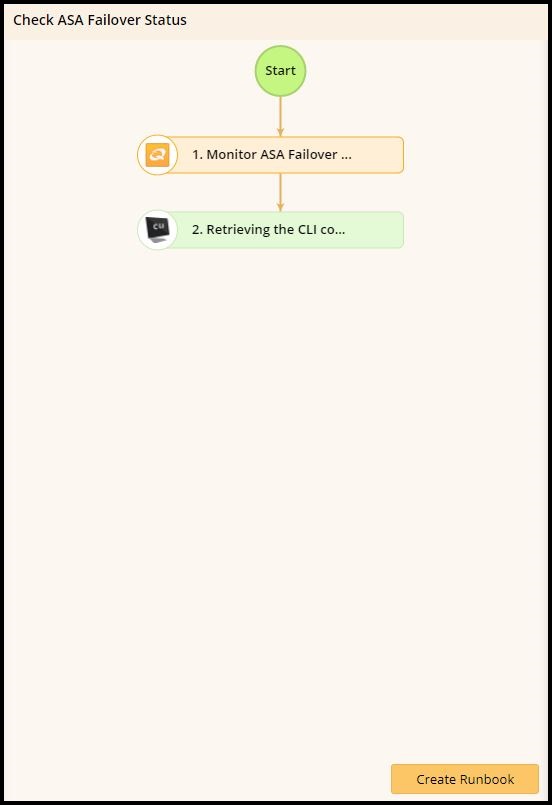

これは Cisco 固有のタスクです。 最新のデータセンターでは、アップタイムが最も重要な要素の XNUMX つです。 フェールオーバー機能により、Cisco ASA はネットワーク環境にハイ アベイラビリティを提供し、潜在的な問題に直面しても高いアップタイムと復元力を確保します。 個々の ASA デバイスのフェールオーバー ステータスを監視し、ユーザーの CLI レベルの構成情報を取得するように設計されています。

比較的狭い場合、これは便利です Runbook それはどのようにするかを示しています NetBrain さまざまな種類のネットワーク環境で役立ちます。 SMBからデータセンター、NOCまで、 NetBrain は、少しニッチな作業であっても、作業をより簡単に実行するのに役立つ適切なツールセットを備えています。

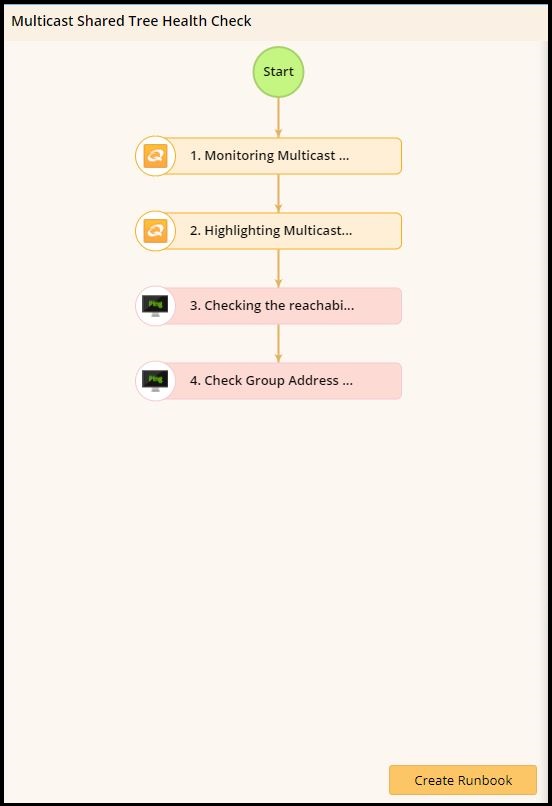

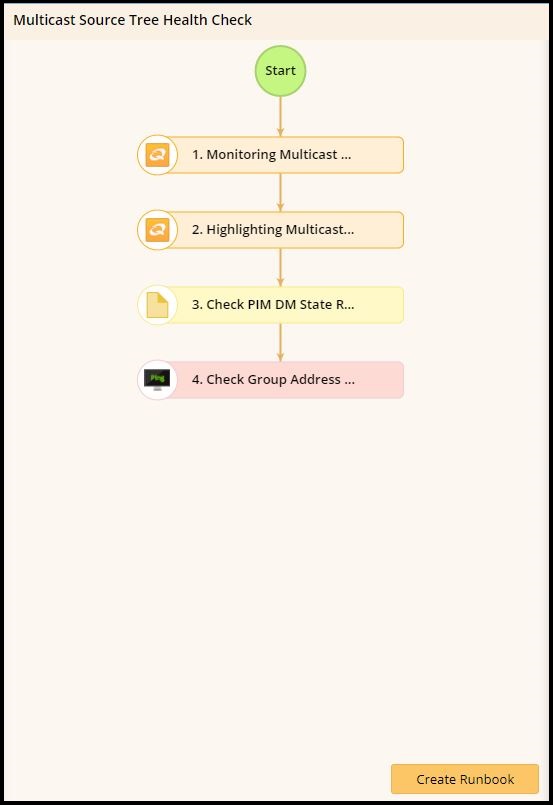

これは興味深い二部構成です。 マルチキャストのトラブルシューティングは、実際には XNUMX つの異なるネットワーク ヘルス チェックで構成されています。XNUMX つは共有ツリー用で、もう XNUMX つはソース ツリー用です。

(Jあなたがネットワーク エンジニアでない場合に備えて、マルチキャストが役立つ理由を次に示します。)

マルチキャストは XNUMX 対多の通信です。 単一のマルチキャスト アドレスを使用して、単一の送信元から複数の受信者にトラフィックを送信できます。 コンテキストでは、OSPF などのルーティング プロトコルは、デバイス リソースとアドレス空間を節約するために、同時に複数のルーターにトラフィックを送信します。 これは、特定のドメイン上のすべてのデバイスが受信することを目的としたブロードキャストとは異なりますが、マルチキャストでは、誰が受信するかに関してより細分化できます。

(たとえば、Webex のような会議アプリケーションは、ストリーミング アプリケーションや金融サービスは言うまでもなく、多くの場合、マルチキャストを使用します。)

共有ツリーとソース ツリーの違いはわずかですが、パフォーマンスとセキュリティに関しては重要です。

エンジニアは日常業務で必ずしもマルチキャストを扱うわけではないため、これらの区別は非常に重要です。 マルチキャストのトラブルシューティングは非常に時間がかかります。 NetBrain あなたのワークフローにぴったりのツールがあります!

共有ツリーのヘルス チェックでは、次の手順が実行されます。

以下は、ソース ツリーのヘルス チェックの例です。

日常的にマルチキャストを扱うエンジニアなら誰でも、XNUMX 番目の箇条書きの重要性を知っているでしょう。 PIM デンス モード ステート リフレッシュの確認、 これは、受信者にデータを配信する力ずくの方法として、マルチキャスト トラフィックをネットワークの隅々までフラッディングします。 この方法は、すべてのサブネットにアクティブな受信者が存在する特定の展開で効率的です。

ふぅ、多かったです。

最後の一つ!

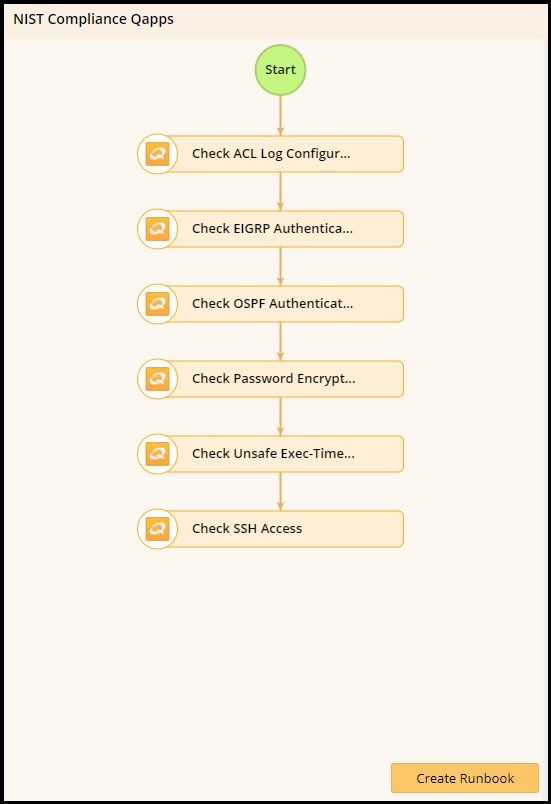

NIST は連邦のコンプライアンス基準であるため、これは Runbook 現在連邦政府のクライアントを扱っているすべての人に出かけます。 それはおそらくあなたの多くだと思います。

米国国立標準技術研究所は、今日の多くのハイテク産業で最優先事項となっている規制を策定しました。 一見すると、NIST 準拠のデバイスは、保護する必要があるデータや情報の分類などのアクションを実行できる必要があります。 リスク評価の実施 ベースラインを改良し、セキュリティ プロトコルを情報システムに展開するために、他の要件も必要です。

そして、あなたはそれを推測しました、 NetBrain ています Runbook これにも!

これは日常的に目にすることのない中心から離れたプロセスですが、一般的なセキュリティの脆弱性を調査し、このデータを Dynamic Map。 この Runbook あなたがすることができます

連邦政府のためにデバイスを準備する場合 compliance check はあなたにとって重要です。 NetBrain これらの操作もサポートできます。

前述したように、このブログ投稿は、より複雑な機能とワークフローのいくつかを紹介することを目的としています。 NetBrain が可能です。 誰もがインターフェイスの弱点を探しているわけではありません。すべてのクライアントが ASA スイッチを備えたデータ センターで作業しているわけでも、日常的にマルチキャストを使用しているわけでもありません。

要点は、すべてを網羅することではありません。要点は、この驚くべきソフトウェアが IT 部門にとってどれほど柔軟であるかを示すことです。 と Runbooks、トラブルシューティングや文書化ではなく、構築や作成に費やす時間を節約する方法で、自動化されたネットワーク操作を実現できます。 NetBrain 一般的な問題だけでなく、日常生活で遭遇するより複雑で難解な問題の両方に適しています。