Qu’est-ce que le renforcement du réseau ?

Le renforcement du réseau fait référence à la configuration des systèmes pour minimiser les vulnérabilités et réduire le risque de cybercriminalité. Les cyberattaques ont évolué pour devenir plus secrètes et ciblées. Ainsi, vos services et systèmes réseau ont besoin d’être renforcés pour devenir plus résistants aux attaques. Le renforcement de la cybersécurité sécurise les réseaux contre les menaces de sécurité externes et les vulnérabilités internes. Il identifie d'abord les vulnérabilités de sécurité telles que l'accès, les programmes, les périphériques réseau obsolètes, les mots de passe par défaut et les données non cryptées, et comme une porte laissée grande ouverte, il les ferme.

Les techniques de renforcement du réseau qui impliquaient autrefois le blocage des accès non autorisés au réseau sont depuis devenues obsolètes, car elles se concentraient uniquement sur les pare-feu. Les attaques modernes contournent les périmètres en raison de l’augmentation des accès à distance par les employés et des tiers.

En automatisant les opérations réseau, les administrateurs peuvent améliorer le renforcement des périphériques réseau en désactivant les ports et services inutilisés, en installant des mises à jour logicielles et des correctifs de sécurité, en mettant en œuvre des contrôles d'accès stricts, en appliquant des configurations de pare-feu sécurisées et en surveillant le trafic réseau pour détecter les activités malveillantes.

Le renforcement du système d'exploitation renforce les défenses du réseau et maintient la résilience des systèmes en rendant plus difficile aux pirates informatiques d'accéder au réseau sans autorisation ou de se déplacer latéralement au sein du réseau une fois qu'ils ont enfreint les contrôles de sécurité du périmètre.

Pourquoi le renforcement du réseau est-il important pour votre organisation ?

Le renforcement du réseau est essentiel pour protéger les actifs de l’organisation contre les cybermenaces et les violations de données. La fréquence et la complexité de la cybercriminalité ont fait perdre aux entreprises financières environ 12 milliards de dollars au cours des vingt dernières années, menaçant ainsi la stabilité financière mondiale.

Le renforcement de la sécurité du réseau permet de protéger vos réseaux contre les attaques externes et internes. Les pirates informatiques sondent constamment les réseaux à la recherche de points faibles tels que les ports ouverts et les systèmes non corrigés. Avec des données plus sensibles quittant le bureau vers des endroits éloignés et une dépendance excessive au stockage dans le cloud, le renforcement du réseau devrait être une priorité.

L'accès aux données sur les réseaux d'entreprise entraîne des compromissions qui pourraient entraîner des atteintes à la réputation, des pertes financières et des responsabilités juridiques. Le renforcement renforce les défenses du réseau pour atténuer les risques, répondre aux besoins de conformité et garantir que les opérations du réseau se déroulent sans incidents de sécurité.

En plus de protéger le réseau d'une organisation contre les attaques malveillantes, le renforcement des serveurs présente des avantages supplémentaires. Une liste de contrôle pour le renforcement du réseau contribue à améliorer les performances et la sécurité, car les pirates peuvent exploiter moins de faiblesses exposées. Le renforcement rationalise également les tâches d’audit et de conformité en réduisant le nombre de programmes.

Avec un système renforcé, il y a moins de risques de points d'entrée potentiels pour les pirates informatiques, ce qui renforce l'ensemble du réseau et améliore la sécurité de votre organisation.

Le processus de renforcement du réseau comprend trois phases clés, chacune servant des objectifs uniques et présentant des défis distincts. Examinons chaque phase pour acquérir une compréhension globale du processus de renforcement du réseau et de son importance pour garantir la sécurité du réseau :

- Documenter la conception et la configuration du réseau existant

Pour remédier efficacement aux vulnérabilités de sécurité, la première étape consiste à acquérir une compréhension globale de la conception et de la configuration du réseau. Malheureusement, de nombreuses organisations sont confrontées à une documentation réseau obsolète ou incomplète, ce qui entrave leur capacité à identifier avec précision les risques potentiels, comme l'activation de Telnet. L'automatisation du processus de documentation réseau peut fournir une vue dynamique du réseau, permettant des informations en temps réel sur la sécurité et les flux de trafic des applications. En tirant parti d'outils tels que Dynamic Maps, les organisations peuvent automatiser le processus de documentation, offrant une visibilité de la périphérie au cloud, des rapports détaillés sur les actifs et des diagrammes de réseau complets. De plus, des fonctionnalités avancées telles que NetBrainLe calculateur de chemin A/B de peut valider les listes d'accès et les politiques de pare-feu pour garantir un filtrage approprié du trafic sur le réseau.

- Identifier et corriger les vulnérabilités de sécurité

La deuxième phase du renforcement du réseau consiste à identifier et à résoudre les vulnérabilités de sécurité. Traditionnellement, ce processus reposait sur une analyse manuelle ou des scripts personnalisés, qui avaient tous deux des limites. L'analyse manuelle prenait du temps et était sujette aux erreurs, tandis que les scripts personnalisés manquaient de portabilité et étaient difficiles à maintenir.

La deuxième phase du renforcement du réseau consiste à identifier et à résoudre les vulnérabilités de sécurité. Traditionnellement, ce processus reposait sur une analyse manuelle ou des scripts personnalisés, qui avaient tous deux des limites. L'analyse manuelle prenait du temps et était sujette aux erreurs, tandis que les scripts personnalisés manquaient de portabilité et étaient difficiles à maintenir.

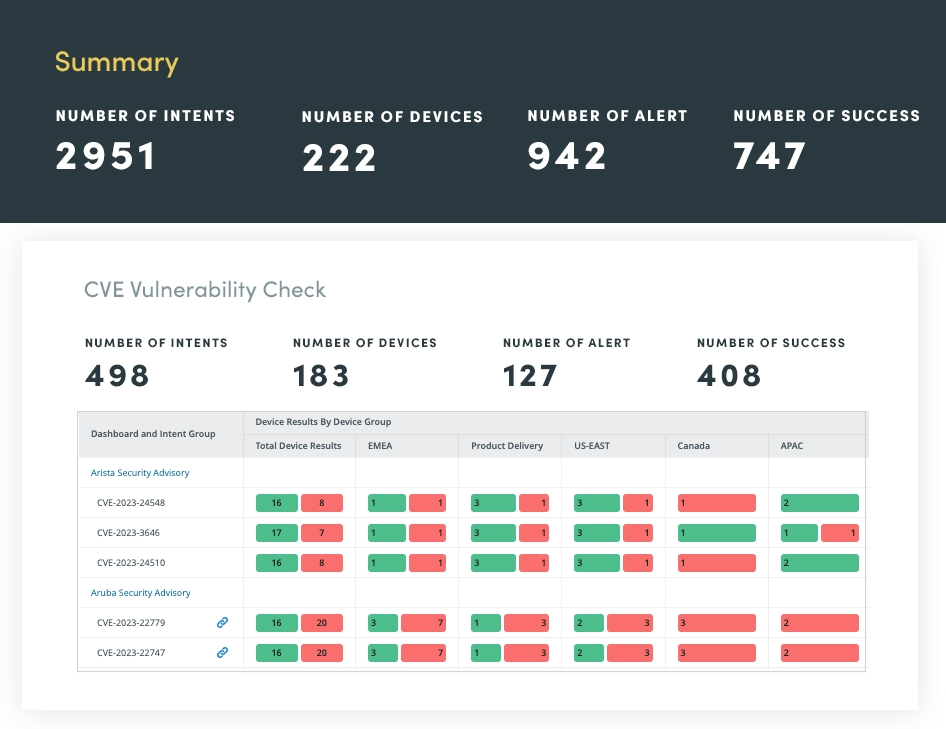

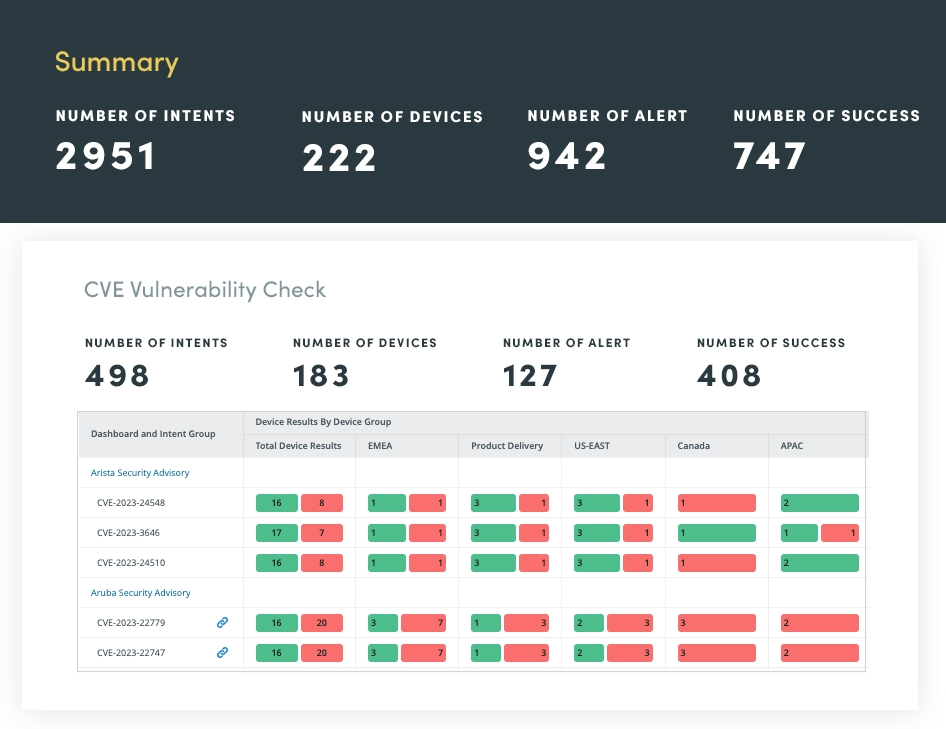

Des outils d'automatisation tels que NetBrainL'automatisation du réseau NextGen offre une approche plus efficace. NetBrainNextGen de peut valider en permanence les configurations réseau par rapport à un ensemble prédéfini de « règles d'or » englobant les meilleures pratiques de sécurité. Ces règles peuvent inclure le chiffrement des mots de passe des appareils, la configuration appropriée des délais d'attente, des paramètres cohérents pour les paires HA et la prévention des protocoles non sécurisés. En automatisant le processus de validation, les organisations peuvent identifier et corriger de manière proactive tout écart par rapport à la posture de sécurité souhaitée.

- Se prémunir contre les vulnérabilités futures

La phase finale du renforcement d'un réseau se concentre sur l'établissement de pratiques et de processus robustes pour se prémunir contre les vulnérabilités futures. Il est impératif de garantir le respect cohérent des politiques de sécurité dans toutes les équipes réseau de l'organisation. En tirant parti des règles d'or identifiées lors de la phase précédente, les équipes de sécurité peuvent créer une automatisation sans code qui sert de guides complets et exploitables pour les futurs efforts de remédiation. Cette automatisation englobe des intentions, ou des guides de conception, qui appliquent les meilleures pratiques de sécurité, fournissant des directives claires sur normes de configuration et de réglementation (comme le NIST), contrôles d’accès et protocoles recommandés. Les ingénieurs d’implémentation peuvent les utiliser runbooks pour exécuter des évaluations de vulnérabilité chaque fois que des modifications du réseau ou de nouvelles installations d'applications se produisent. En automatisant les évaluations régulières des vulnérabilités, les organisations peuvent identifier et corriger de manière proactive toute faille de sécurité potentielle ou tout écart par rapport aux normes de sécurité établies. Des outils d'automatisation tels que NetBrainLe système de gestion d'événements NextGen de joue un rôle central dans la rationalisation du processus de renforcement du réseau. Ces outils peuvent être configurés pour déclencher automatiquement des évaluations de vulnérabilité chaque fois que des modifications sont apportées au réseau. En automatisant le processus d'évaluation, les organisations peuvent garantir que toute modification ou mise à jour apportée à l'infrastructure réseau est conforme aux normes de sécurité prédéfinies, réduisant ainsi le risque d'introduction de vulnérabilités par inadvertance. Le renforcement du réseau est une pratique cruciale et continue pour les organisations qui se consacrent à protéger leurs réseaux contre Des cybermenaces en constante évolution. En suivant avec diligence les trois phases essentielles du renforcement du réseau (documenter la conception du réseau, identifier les vulnérabilités et mettre en œuvre des pratiques de sécurité), les organisations peuvent améliorer considérablement la sécurité de leurs réseaux.

Tirer parti des outils d'automatisation, tels que NetBrainLes outils de visualisation de réseau NextGen de simplifient et accélèrent le processus, permettant une application proactive des mesures de sécurité et garantissant une infrastructure réseau résiliente.

Profitez de la puissance des stratégies de renforcement du réseau, comme l'automatisation, pour protéger votre réseau contre les menaces potentielles et atténuer les risques associés au paysage dynamique des menaces actuel.

Pour obtenir des conseils et une expertise supplémentaires sur le renforcement du réseau et sur la manière dont il peut renforcer efficacement les initiatives de cybersécurité de votre organisation, n'hésitez pas à contacter notre équipe d'experts. Nous nous engageons à aider les organisations à construire des réseaux robustes et sécurisés, capables de résister aux défis posés par les cybermenaces modernes.

Partenaire avec NetBrain

Vos systèmes et votre réseau contiennent des données précieuses auxquelles nous souhaitons empêcher les cybercriminels d'accéder. Ne laissez pas l'intégrité de votre réseau être compromise. Laissez plutôt le renforcement du système fournir un système robuste qui empêche les attaquants d’entrer et protège vos systèmes d’exploitation internes. La mise en œuvre de méthodes de renforcement garantira la sécurité et la conformité de votre organisation aux réglementations et facilitera les audits.

At NetBrain, nous nous démarquons comme le seul No-Code Day-2 plate-forme d'automatisation de réseau. Notre équipe d'experts vous propose les meilleures pratiques de renforcement du réseau, telles que l'automatisation et la visibilité, pour simplifier les tâches, maintenir la conformité et renforcer votre infrastructure réseau.

Nous vous aiderons à automatiser les évaluations continues à l'échelle du réseau pour identifier les vulnérabilités et les erreurs de configuration, résoudre les problèmes et renforcer le réseau. Laissez nos outils d'exploitation réseau de bout en bout, de cartographie du réseau à visualisation du réseau, vous permet de bénéficier d'une vue centralisée de la topologie complète du réseau, y compris les actifs, les interfaces, les routes, etc.

La deuxième phase du renforcement du réseau consiste à identifier et à résoudre les vulnérabilités de sécurité. Traditionnellement, ce processus reposait sur une analyse manuelle ou des scripts personnalisés, qui avaient tous deux des limites. L'analyse manuelle prenait du temps et était sujette aux erreurs, tandis que les scripts personnalisés manquaient de portabilité et étaient difficiles à maintenir.

La deuxième phase du renforcement du réseau consiste à identifier et à résoudre les vulnérabilités de sécurité. Traditionnellement, ce processus reposait sur une analyse manuelle ou des scripts personnalisés, qui avaient tous deux des limites. L'analyse manuelle prenait du temps et était sujette aux erreurs, tandis que les scripts personnalisés manquaient de portabilité et étaient difficiles à maintenir.