by May 14, 2019

by May 14, 2019

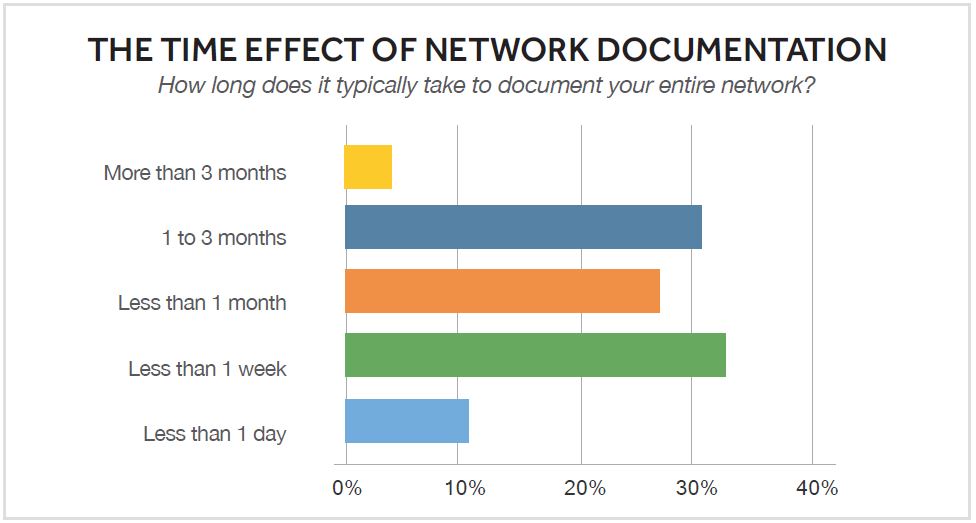

Il ne fait aucun doute que la préparation d’un audit de réseau peut être une épreuve longue et laborieuse qui peut prendre des semaines (voire des mois). Si vous êtes comme la plupart des équipes réseau d'entreprise, une fois que vous avez tout assemblé pour les auditeurs, tout est obsolète car votre réseau a changé.

La conformité est une cible mouvante. Le volume, la vitesse et la variété des changements dans les réseaux d'aujourd'hui sont sans précédent. Et cela ne va pas s'atténuer de sitôt. Nous sommes passés d'un environnement de changement continu à un environnement de changement instantané.

Essayer d'assurer la conformité « à la main » est un exercice futile. Avec le défilé apparemment sans fin des réglementations obligatoires (PCI DSS, HIPAA, SOX, GLBA) et des normes industrielles (ISO 27001/2, NIST) exigeant votre conformité, l'automatisation est le seul moyen d'être continuellement prêt à réussir votre audit de réseau avec le vol couleurs.

Principales raisons des échecs de l’audit réseau

Les audits de réseau sont un animal différent de celui audits financiers. (À l'époque, j'ai travaillé pour le bureau du commissaire aux comptes et j'ai rédigé des centaines de rapports d'audit.) Les auditeurs financiers vérifient essentiellement si vous disposez de contrôles internes adéquats (ce que nous appellerions des « politiques »), puis enquêtent sur un problème statistiquement significatif. échantillon de transactions (généralement environ 1 à 2 %, selon la taille de l'organisation). C'est assez simple. Soit tout est expliqué selon Hoyle, soit ce n'est pas le cas. Même s'il y a eu une comptabilité bizarre à un moment donné, les auditeurs seront le plus souvent satisfaits si les choses sont réglées et que vous êtes en conformité au moment de l'audit.

Ce n’est pas le cas des audits de réseau. Les responsables informatiques doivent non seulement montrer que le réseau répond aux normes réglementaires maintenant. mais aussi qu'il l'a fait dans un laps de temps donné dans le passé. De plus, la plupart des normes de conformité réglementaire exigent que vous preniez proactive des mesures pour sécuriser les données sensibles et fermer les vulnérabilités.

Essayer d'assurer la conformité « à la main » est un exercice futile. Au moment où vous avez tout assemblé pour les auditeurs, tout est obsolète car votre réseau a changé.

La plupart des problèmes d'audit de réseau peuvent être attribués à deux causes générales :

- Il est difficile de prouver la conformité — même si vous respectez les « règles », vous ne disposez pas d'une documentation à jour pour vous étayer.

- Vous rencontrez dérive de conformité : il est difficile de savoir comment tous les changements constants apportés aux pare-feu, aux politiques, aux règles et aux exceptions affectent la conformité, de sorte que votre réseau revient à un état non conforme.

Corollaire de 2a : alors qu'une équipe (SecOps) est chargé de définir les « règles d'or » et les politiques de sécurité du réseau, une autre équipe (NetOps) est chargée d'apporter des modifications au réseau. Et les deux équipes n'ont pas toujours un moyen efficace de collaborer l'une avec l'autre.

Ce qu'attendent les auditeurs et pourquoi c'est un problème

Quelle que soit la réglementation ou la norme de conformité qu'ils vérifient, les auditeurs veulent voir la documentation — beaucoup de documentation.

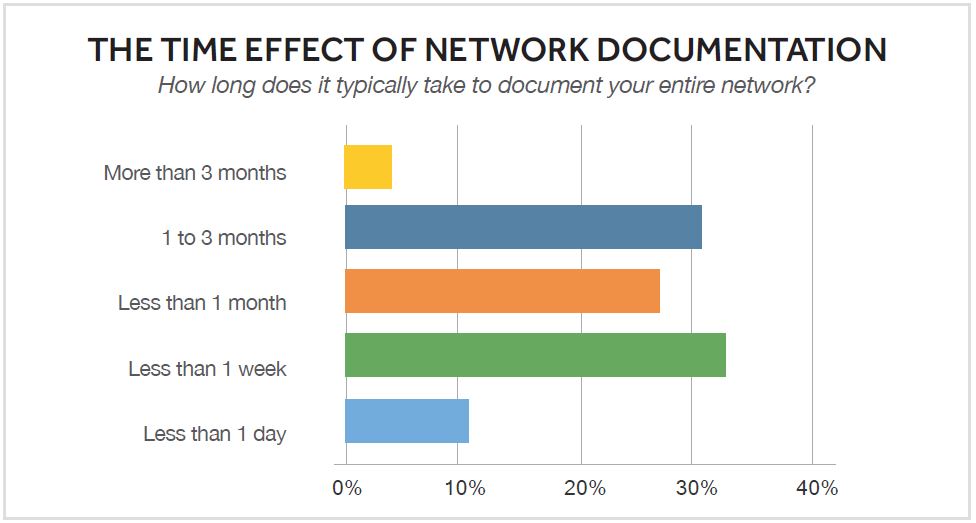

Habituellement, cette documentation comprend des diagrammes Visio et des documents de conception dans Word. Le problème auquel sont confrontées la plupart des organisations est que leurs diagrammes sont presque toujours obsolètes. Lors de notre récente enquête, 61 % des ingénieurs ont déclaré que jusqu'à la moitié de leur documentation réseau était obsolète.

Contrairement à une équipe financière, qui a un contrôleur ou un comptable qui tient les livres quotidiennement, les équipes réseau ont rarement quelqu'un qui se consacre uniquement à la documentation de chaque changement. Nous savons tous que nous devons tout documenter, et aucun de nous n'a le temps. (Nous y reviendrons plus tard, mais « plus tard » ne vient jamais.) Et la principale raison est que la grande majorité (87 %) des équipes s'appuient toujours sur des méthodes manuelles pour créer et mettre à jour des diagrammes, et la documentation manuelle prend tout simplement trop de temps. .

Bien qu'il existe des outils pour aider à générer des diagrammes de topologie simples, les auditeurs demanderont également de la documentation sur la conception et les politiques sous-jacentes : règles de pare-feu, listes d'accès, routage basé sur des politiques, renforcement de la configuration, etc. (à la fois actuels et historiques). Et ils s'attendent de plus en plus à ce que cette documentation soit fournie à la demande.

Ce que les auditeurs recherchent fondamentalement, c'est l'assurance que les données sensibles sont protégées. Ils vérifieront si vos appareils sont sécurisés - authentification appropriée, cryptage du mot de passe, délais d'exécution, telnet désactivé, etc. - et que le réseau est segmenté en sous-réseaux qui restreignent l'accès à certaines informations afin que seuls des groupes spécifiques puissent y accéder.

C'est beaucoup de données à collecter, analyser et documenter. Sans parler de tous les chemins possibles que pourrait emprunter le trafic applicatif. Pas seulement aujourd'hui, mais la semaine dernière, le mois dernier - quelle que soit la fenêtre de temps que les auditeurs choisissent de tester. Mettre la main sur la documentation pour prouver la conformité est au mieux un défi ; au pire, c'est pratiquement impossible sans quelques semaines d'avance.

Fournir aux auditeurs une documentation complète dès qu'ils en font la demande facilite grandement les choses. Rien ne met plus un auditeur « en état d'alerte » que de voir les audités devoir se démener pour rassembler les choses.

Par expérience, je peux vous dire que le fait de fournir aux auditeurs une documentation complète dès qu'ils la demandent facilite grandement les choses. Rien ne met plus un auditeur « en état d'alerte » que de voir les audités devoir se démener pour rassembler les choses. Et trop souvent, l'un des plus grands défis de la documentation est le plus fondamental : générer un rapport d'inventaire précis. De nombreuses entreprises ont du mal à savoir exactement quels appareils elles ont sur leur réseau. Comme la documentation d'inventaire est invariablement l'une des premières choses que les auditeurs demandent, vous ne voulez pas commencer derrière la balle huit.

Documentation dynamique Fournit automatiquement les "preuves"

NetBrain garantit que vous avez tout ce dont vous avez besoin pour les auditeurs à portée de main. Tout commence par découverte intelligente profonde du réseau. En utilisant non seulement SNMP mais aussi la CLI, NetBrain's discovery engine crée un modèle de données de l'ensemble de votre réseau qui documente automatiquement tout : fichiers de configuration, tables de routage, tables CDP/ARP/MAC/STP, informations d'inventaire, etc. Une découverte récurrente du réseau (appelée benchmark) garantit que ce « jumeau numérique » de l’ensemble de votre réseau reste précis et à jour. Ces benchmarks récurrents (vous définissez la fréquence à laquelle vous souhaitez les exécuter) fournissent un référentiel de données de journaux qui peuvent être référencées lors des audits du réseau pour démontrer la conformité au fil du temps.

Cette intelligence réseau approfondie est exploitée pour créer dynamiquement des cartes réseau riches en données, avec une précision et une vitesse inégalées. Ces Dynamic Maps sont créés à la demande pour générer tout type de diagramme qu'un auditeur pourrait souhaiter voir : des diagrammes d'ensemble, des cartes de campus et, en particulier, des cartes en temps réel et historiques du flux de trafic et de l'utilisation des liaisons. En fait, toutes les réglementations de conformité vous obligent à conserver des diagrammes d'état normal et d'état défaillant pour tous vos centres de données et chemins WAN.

Ce type de carte est difficile à créer manuellement car cela implique de se connecter à une variété d'appareils pour vérifier les informations de routage afin de comprendre les flux de trafic en temps réel et l'utilisation des liens. Construire ce type de carte à partir de zéro et à la main est sujet aux erreurs, statique et ne reflète probablement pas suffisamment le réseau en direct pour être fiable.

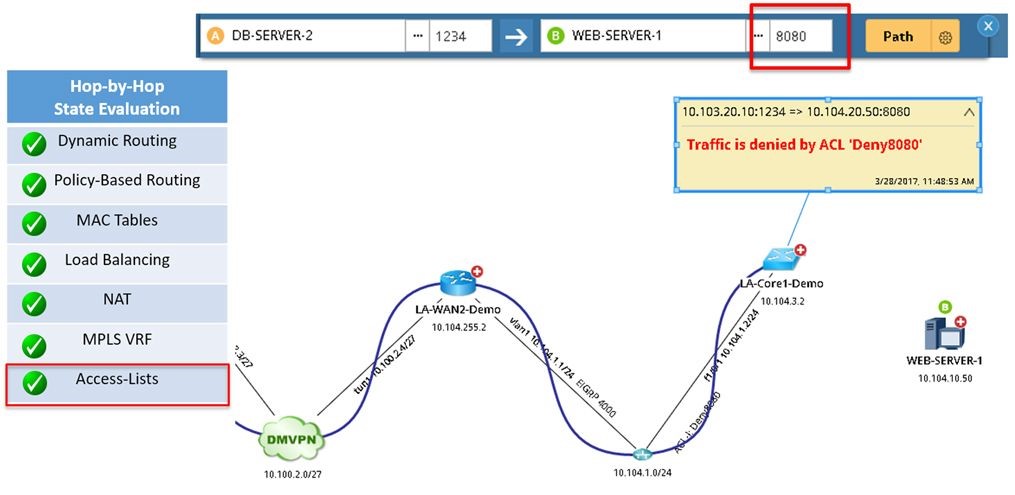

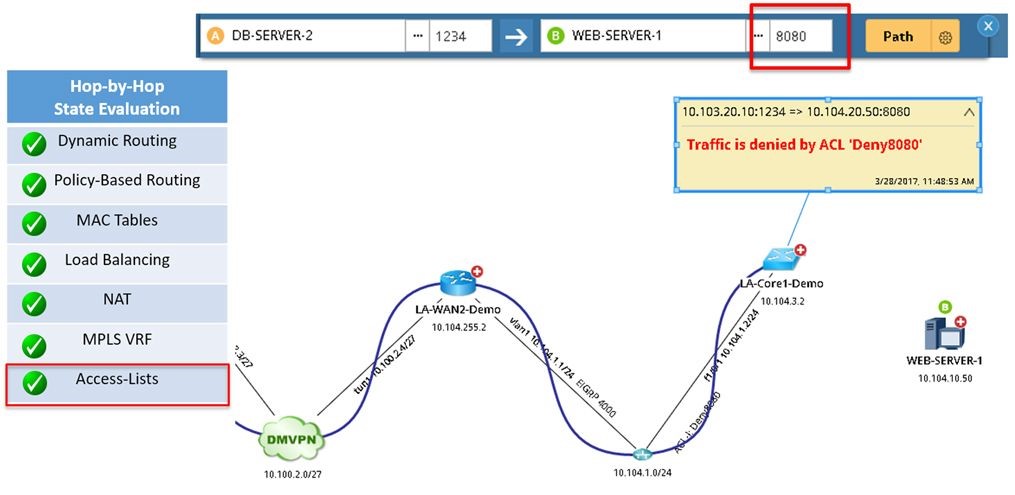

NetBrainLe calculateur de chemin A/B de mappe n'importe quel chemin, y compris en affichant la configuration ACL.

NetBrainLe calculateur de chemin A/B de mappe n'importe quel chemin, y compris en affichant la configuration ACL.

C'est là que NetBrain's Calculateur de chemin A/B est inestimable. Entrez simplement une adresse source et une adresse de destination, et NetBrain cartographie dynamiquement l'intégralité du chemin de bout en bout - via des pare-feu et des équilibreurs de charge, sur des périphériques virtuels. NetBrainLes repères récurrents de signifient qu'à l'avenir, vous pourrez également afficher des diagrammes de flux historiques.

Ces cartes sont dynamiques, ce qui signifie non seulement qu'elles se mettent à jour automatiquement à la volée, mais aussi que vous pouvez explorer pratiquement tous les détails. Alors que les icônes des schémas statiques ne sont que des pictogrammes représentant l'existence d'un appareil, les icônes des Dynamic MapLes s sont interactifs et axés sur les données. En cliquant dessus, vous obtenez des informations capturées dans le modèle de données du « jumeau numérique ».

Supposons qu'un auditeur de conformité PCI cherche à valider les chemins de transaction par carte de crédit. NetBrain effectue une analyse complète à chaque saut le long du chemin, en tenant compte du PBR, des ACL, du NAT, etc. Toutes ces informations sont affichées et documentées directement sur le Dynamic Map.

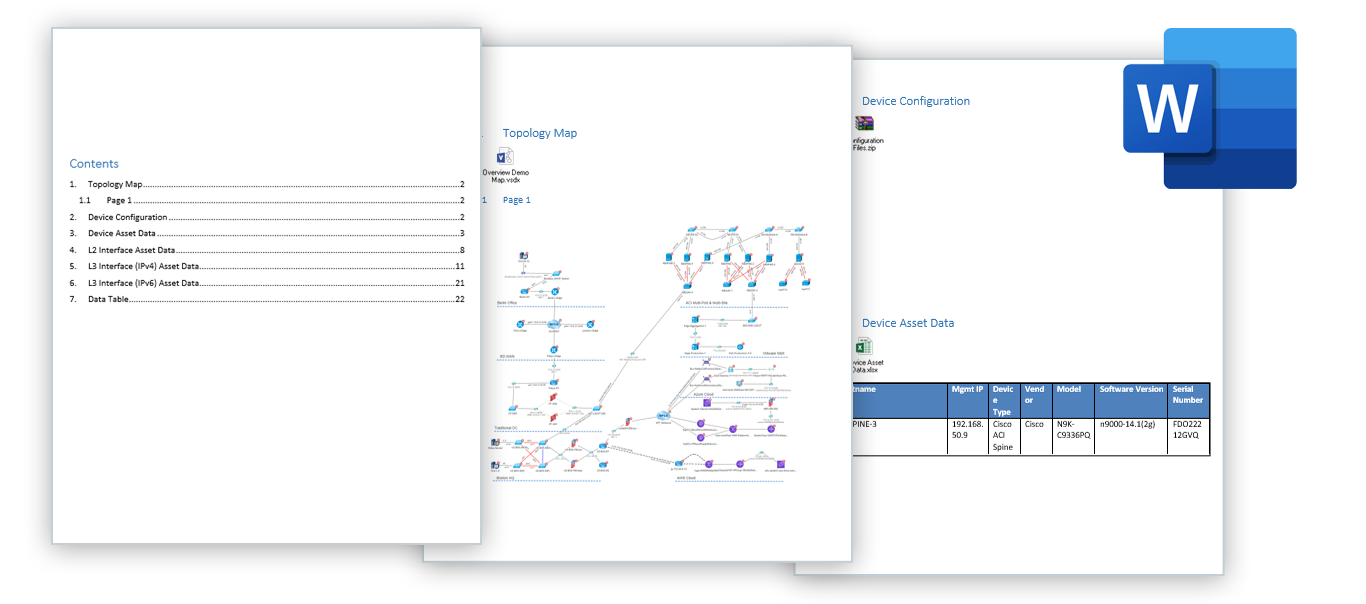

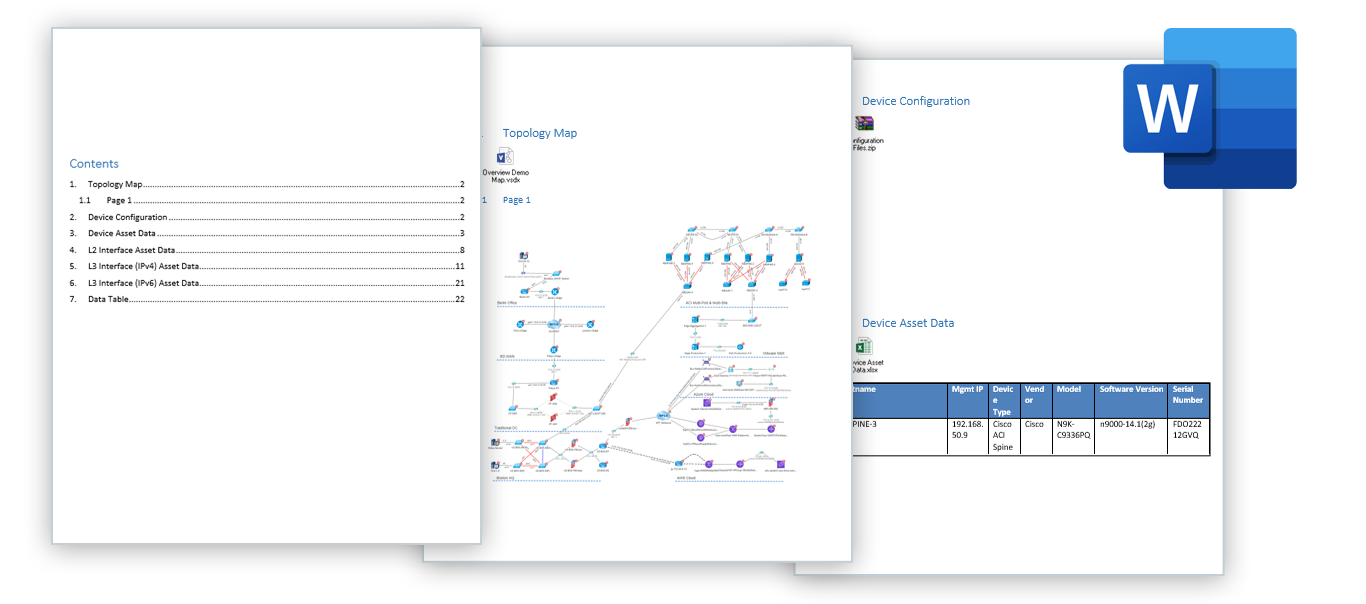

C'est exactement le type de documentation que les auditeurs recherchent, et vous pouvez exporter Dynamic Maps vers Visio (c'est ainsi que la plupart des auditeurs en auront besoin) en un seul clic. NetBrain élimine des tonnes d'efforts manuels de préparation d'audit de réseau en vous permettant d'exporter par lots des diagrammes Visio vers un référentiel central et de les maintenir à jour selon un calendrier prédéfini, ainsi que des rapports d'inventaire dans Excel et des documents de conception dans Word.

Exportation en un clic de Dynamic maps vers Visio, des rapports d'inventaire vers Excel et des rapports de conception hautement personnalisables vers Word.

Exportation en un clic de Dynamic maps vers Visio, des rapports d'inventaire vers Excel et des rapports de conception hautement personnalisables vers Word.

L'automatisation empêche la dérive pour assurer une conformité continue

Les exigences de conformité obligent les entreprises à prendre proactive des mesures pour prévenir, détecter, contenir et corriger les violations de la sécurité du réseau, les attaques et autres vulnérabilités. Le degré de proactivité dont vous avez besoin n'est pas particulièrement bien défini, mais la meilleure approche consiste à processus systématique qui poursuit conformité continue, un état où la conformité aux exigences est atteinte puis perpétuellement maintenue. Non seulement la conformité continue améliore votre posture de sécurité globale, mais elle aide également à soulager les équipes informatiques du fardeau gourmand en ressources que représente la préparation d'un audit réseau, car vous êtes déjà prêt.

Là où vous rencontrez des problèmes pour atteindre une conformité continue, c'est la difficulté de valider chaque configuration réseau par rapport à un ensemble de règles d'or (les mots de passe des appareils sont chiffrés, les délais d'attente sont configurés, aucune valeur par défaut du fournisseur n'est toujours présente, etc.). Dans tout autre réseau que le plus petit, il est impossible pour les ingénieurs d'analyser chaque configuration manuellement. Et les scripts personnalisés n'accélèrent le processus que de manière marginale - ils se cassent à grande échelle et sont difficiles à maintenir.

C'est là que NetBrain l'automatisation entre en jeu.

NetBrainL'automatisation de peut valider chaque configuration réseau par rapport à vos politiques de sécurité ("règles d'or") en examinant la configuration de chaque appareil, en recherchant des règles prédéfinies dans chaque appareil et en signalant tout appareil non conforme.

NetBrainLa technologie d'évaluation des vulnérabilités expliquée en 3 minutes

Une fois que vous êtes en état de conformité, l'automatisation peut vous aider à y rester. Comme mentionné, il n'est pas rare que les organisations « dérivent » vers la non-conformité, compte tenu de la nature dynamique du réseau moderne. En fait, nous avons atteint un point de basculement où les changements de configuration se produisent à une vitesse fulgurante, et les équipes de sécurité ont du mal à détecter les écarts de conformité. Cela doit être fait avec l'automatisation.

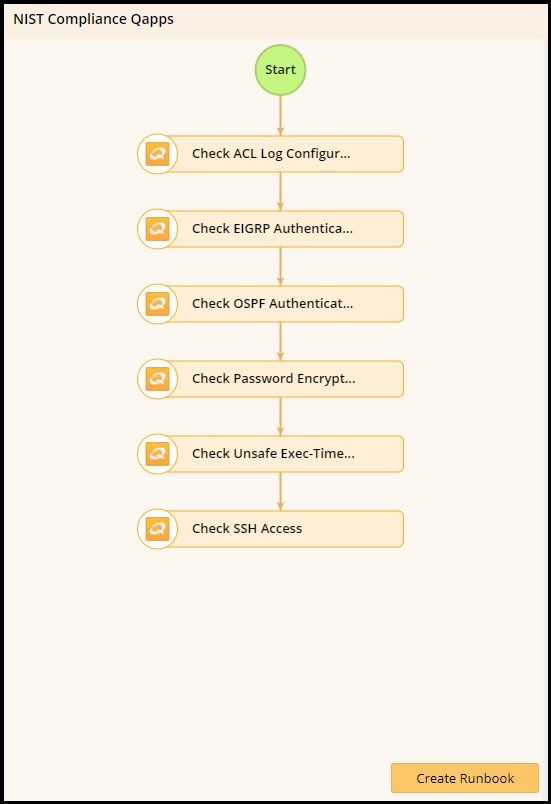

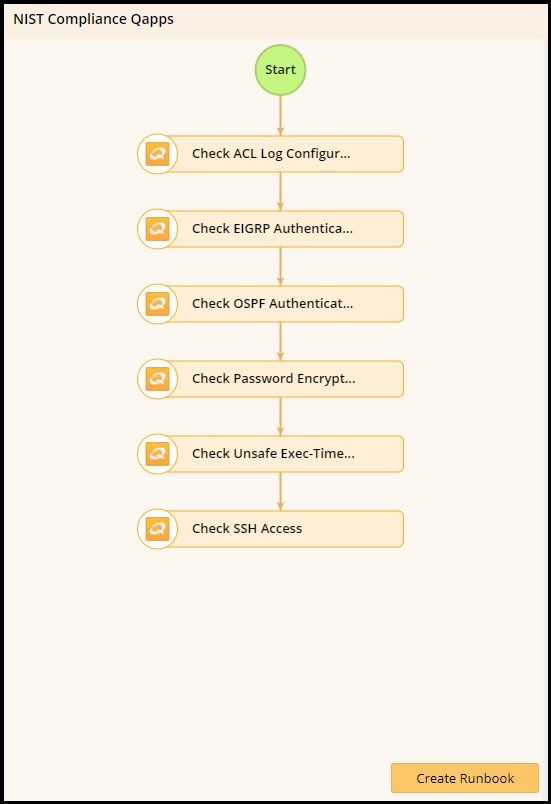

Chaque fois qu'il y a un changement de configuration, vous pouvez avoir un exécutable Runbook exécuter automatiquement un ensemble programmable de procédures pour collecter et analyser des données réseau spécifiques afin de garantir que le réseau respecte vos règles d'or. Sans pour autant NetBrain, ces étapes sont normalement exécutées manuellement dans la CLI, un appareil à la fois. Des dizaines d'entre eux compliance checks sont disponibles prêts à l'emploi dans NetBrain, mais vous pouvez également personnaliser le Runbook étapes pour répondre à des besoins spécifiques de conformité interne ou réglementaire.

Dans l'exemple ci-dessous, le Runbook vérifiera automatiquement l'authentification du routeur, le chiffrement des mots de passe, l'accès SSH, etc. un Runbook. Runbooks peuvent même inclure des guides de conception et des meilleures pratiques pour aider à appliquer les meilleures pratiques de sécurité à l'avenir.

Un système de gestion des événements peut même être configuré pour déclencher automatiquement une évaluation de la vulnérabilité à l'instant où un changement a lieu.

Exécutable Runbooks valide automatiquement les paramètres réseau par rapport à la sécurité et à la confidentialité compliance checklistes.

Exécutable Runbooks valide automatiquement les paramètres réseau par rapport à la sécurité et à la confidentialité compliance checklistes.

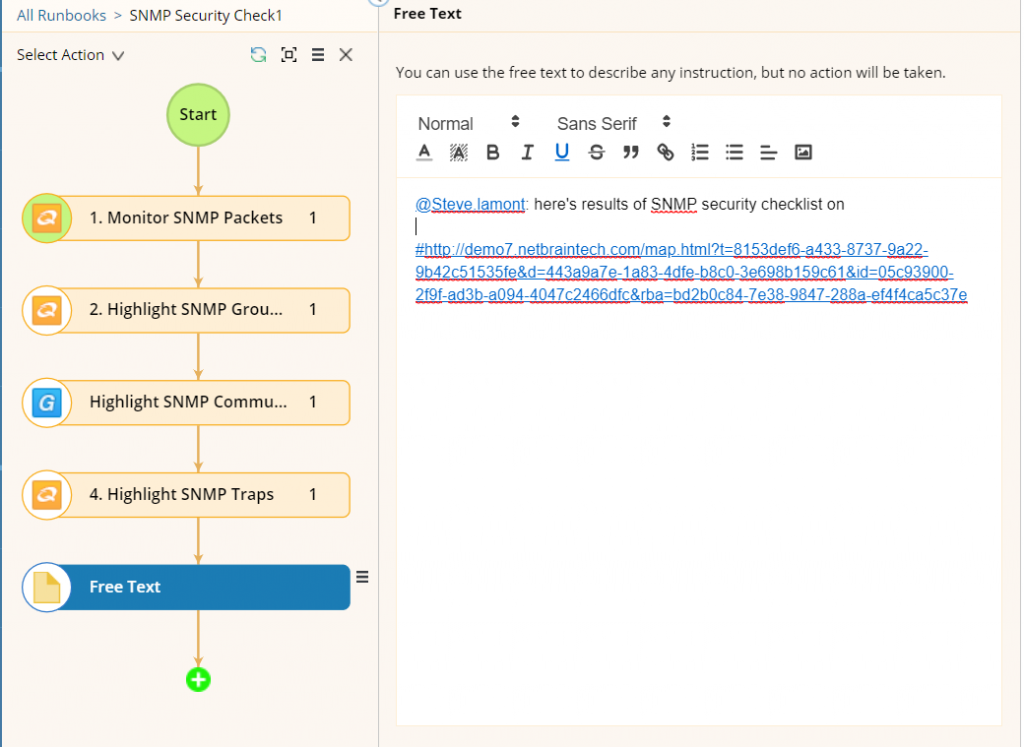

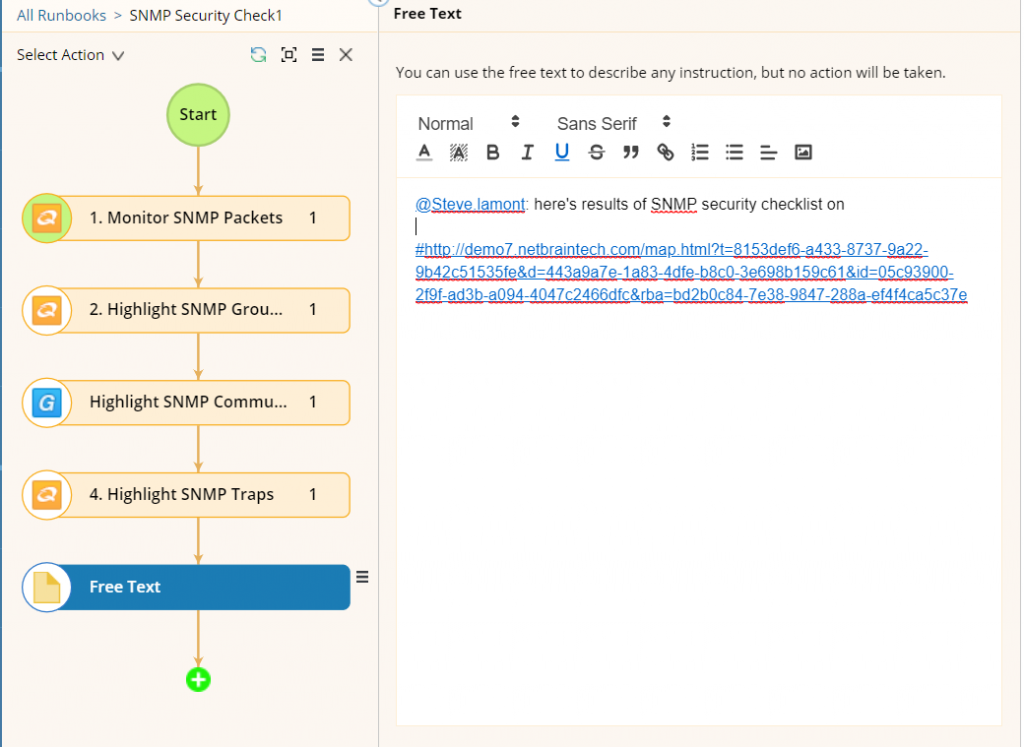

Tous les bijoux Runbook les résultats sont enregistrés directement dans le Dynamic Map, et chaque carte est accessible via une URL publique et facile à partager. Pour terminer, SecOps et NetOps ont une interface commune pour collaborer et partager des informations.

NetBrain Runbooks facilitent la collaboration et le partage d'informations en alertant des utilisateurs spécifiques et en créant des hyperliens vers des cartes spécifiques.

NetBrain Runbooks facilitent la collaboration et le partage d'informations en alertant des utilisateurs spécifiques et en créant des hyperliens vers des cartes spécifiques.

Conclusion

Se préparer à un audit de réseau ne devrait pas être comme suivre un régime intensif où vous parvenez à perdre du poids à court terme, pour ensuite tout reprendre en quelques semaines. Pourtant, c’est ce qui arrive habituellement dans de nombreuses organisations. Lorsque le temps d'audit réseau arrive, une grande partie de l'équipe doit se concentrer sur l'alignement des politiques pour réussir un audit réseau spécifique, rassembler une tonne de documentation et effectuer des évaluations de sécurité (en plus de tout ce qu'ils ont à faire). S'il s'agit d'un effort unique, vous vivrez la même chose la prochaine fois, et la fois d'après. . . .

Cette approche consomme beaucoup de temps et de ressources et ne rend pas nécessairement votre réseau plus résistant aux cybermenaces. Une meilleure approche consiste à maintenir une conformité continue avec vos politiques de sécurité (qui sont alignées sur les réglementations obligatoires) afin que vous soyez toujours en conformité et prêt pour un audit du réseau à tout moment.

Garantir une conformité continue à l'aide de méthodologies manuelles est pratiquement impossible dans les réseaux d'aujourd'hui. Ils sont trop complexes et se déplacent trop vite pour que les humains puissent suivre sans aide. L'automatisation est cette aide et, vraiment, c'est le seul moyen de s'assurer qu'aucun changement ne rend votre réseau non conforme. NetBrain's Runbook L'automatisation peut vérifier systématiquement la conformité de votre réseau, les résultats étant automatiquement documentés. Lorsque les auditeurs se présentent pour demander une preuve de conformité (actuelle et historique), vous avez tout enregistré et accessible à portée de main.

C'est le moyen le plus sûr de réussir votre prochain audit de réseau.

[su_box title=”Quelle est la différence entre une évaluation de réseau et un audit de réseau ?” box_color=”#279dd8″]

Bien que cela puisse sembler simplement une question de sémantique - et en fait ils sont très similaires - les deux termes ne sont pas interchangeables.

Un réseau audit est effectué pour s'assurer que la sécurité actuelle du réseau d'une organisation est légalement conforme aux réglementations en vigueur.

Un réseau Évaluation de risque climatique va au-delà de la simple détermination si des critères spécifiques sont remplis ou non, et identifie les problèmes de performance potentiels, les vulnérabilités techniques et les faiblesses des politiques et des pratiques (par exemple, les goulots d'étranglement de la bande passante, les failles de sécurité et les ressources sous- ou surutilisées).[/su_box]

NetBrainLe calculateur de chemin A/B de mappe n'importe quel chemin, y compris en affichant la configuration ACL.

NetBrainLe calculateur de chemin A/B de mappe n'importe quel chemin, y compris en affichant la configuration ACL. Exportation en un clic de Dynamic maps vers Visio, des rapports d'inventaire vers Excel et des rapports de conception hautement personnalisables vers Word.

Exportation en un clic de Dynamic maps vers Visio, des rapports d'inventaire vers Excel et des rapports de conception hautement personnalisables vers Word. Exécutable Runbooks valide automatiquement les paramètres réseau par rapport à la sécurité et à la confidentialité compliance checklistes.

Exécutable Runbooks valide automatiquement les paramètres réseau par rapport à la sécurité et à la confidentialité compliance checklistes. NetBrain Runbooks facilitent la collaboration et le partage d'informations en alertant des utilisateurs spécifiques et en créant des hyperliens vers des cartes spécifiques.

NetBrain Runbooks facilitent la collaboration et le partage d'informations en alertant des utilisateurs spécifiques et en créant des hyperliens vers des cartes spécifiques.