Gestionar la infraestructura federal de TI ya es un ejercicio de equilibrio de alto riesgo. Cumplir con las estrictas normativas gubernamentales añade otra capa de complejidad, una que las operaciones de red manuales tradicionales no fueron diseñadas para gestionar. Muchos equipos de red han recurrido a la fuerza bruta para mantener los servicios en funcionamiento durante años, a menudo centrados en la ejecución de tareas en lugar de en la estrategia a largo plazo. Este enfoque deja poco margen para la innovación, lo que explica la lenta adopción de la automatización en muchos entornos.

Pero el panorama está cambiando. Los requisitos federales de TI exigidos por la Agencia de Ciberseguridad y Seguridad de Infraestructura (CISA) son cada vez más estrictos. Cumplirlos sin automatización es difícil y poco realista. La automatización de las redes gubernamentales, especialmente mediante plataformas sin código, ofrece una forma escalable y eficiente de cumplir los objetivos de cumplimiento normativo, a la vez que facilita las operaciones diarias. Reduce el esfuerzo manual, mejora la precisión y permite a los ingenieros centrarse en tareas de mayor valor.

El sector de TI del gobierno federal puede ser complejo de manejar: la gran cantidad de medidas de seguridad, estándares de cumplimiento, prácticas de la industria y de la fuerza laboral lo distinguen de muchos otros sectores. Las redes que prestan servicios a las agencias federales están experimentando dificultades de crecimiento objetivamente mayores en comparación con otras industrias, ya que tradicionalmente eran entornos cerrados donde los cambios ocurrían con poca frecuencia.

A medida que los operadores de TI del gobierno federal se ven sometidos a una mayor presión para modernizarse, se hace evidente que gran parte de su infraestructura no está preparada para adaptarse a la era moderna. Por ejemplo, el Pentágono... falló su primera auditoría, con muchos auditores notando problemas con el cumplimiento, las políticas de seguridad cibernética y la mejora de la precisión del inventario.

Con esto en mente, es importante comprender los elementos que hacen diferente al sector de TI del gobierno federal.

A continuación se muestran algunos casos de uso que se benefician de nuestro intent-based network automation .

1. Evaluación de red y cumplimiento de CISA 2023-01

Evaluación de la red Siempre ha sido un objetivo para los líderes de TI, pero no es fácil de implementar. Debido a su complejidad, las evaluaciones en el sector privado se realizan con poca frecuencia, aproximadamente una vez cada tres años. Debido a las autorizaciones y la sensibilidad de los datos, se realizan con aún menos frecuencia en el sector público.

Si bien las agencias de la Rama Ejecutiva Civil Federal (FCEB) ignoraron en gran medida esta mejor práctica, en 2022, La agencia emitió CISCO 23-01 con los siguientes requisitos:

- Realice el descubrimiento automatizado de activos cada siete días. Como mínimo, este descubrimiento debe cubrir todo el espacio IPv4 que utiliza la agencia.

- Iniciar la enumeración de vulnerabilidades en todos los activos descubiertos, incluidos todos los dispositivos nómadas/itinerantes descubiertos (como computadoras portátiles), cada 14 días.

Cumplir con este requisito exige automatización de la red, especialmente si tiene miles de activos en su vista previa. Verificar su existencia y anomalías cada siete días es imposible sin la automatización de la red.

NetBrain es la respuesta para CISCO 23-01. NetBrain Permite la detección y verificación totalmente automatizadas con la frecuencia deseada. Identifica dispositivos que deberían estar en la red pero no están, así como dispositivos que sí lo están pero no deberían estarlo. NetBrain Luego va mucho más profundo al establecer el flujo de datos entre servicios y aplicaciones e identificar cambios en los comportamientos esperados en tiempo real.

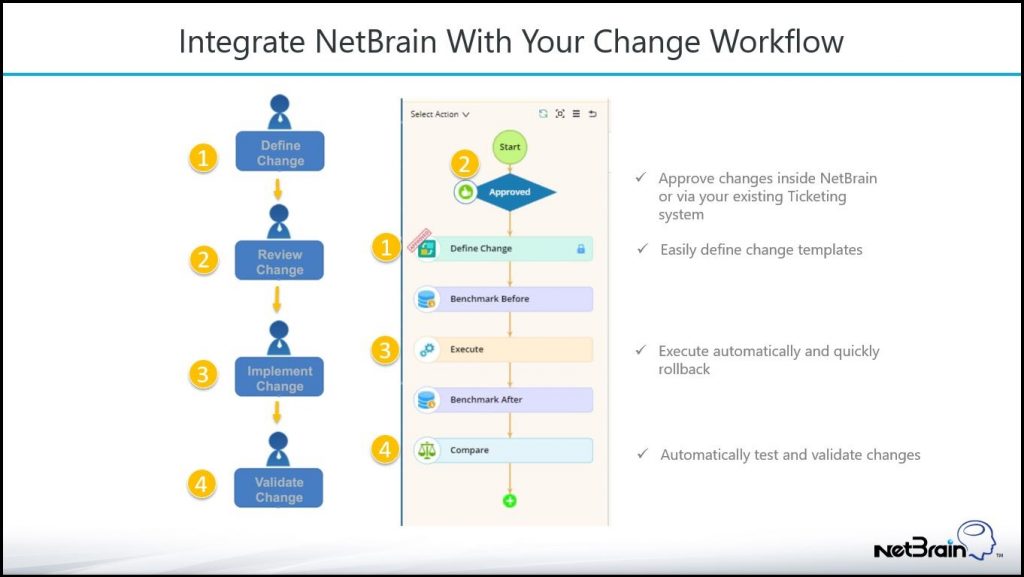

2. Validación de entornos de actualización de red con Change Management

Recientemente, analizamos un proyecto financiero, analizando tanto los entornos heredados como los de actualización, y determinando la seguridad de ambos. Se trataba de una aplicación financiera sencilla, pero necesitaban cumplir con varios Acuerdos de Nivel de Servicio (ANS) que el equipo antiguo no estaba debidamente equipado para proporcionar. Para colmo, gran parte de su nuevo equipo tuvo que configurarse en modo de cumplimiento con FIPS-CC, borrando inadvertidamente la configuración de seguridad de su entorno de actualización.

A lo largo de seis semanas, evaluamos archivos de configuración individuales, comparamos las ventajas y desventajas de reforzar ciertos sistemas frente al cumplimiento de los SLA y nos aseguramos de que el sistema en su conjunto fuera tan seguro como el anterior. Esto resultó en una gran cantidad de trabajo manual y documentación, ya que se desmontaron y analizaron sistemas heredados para recrear los archivos de configuración originales para los sistemas más nuevos.

Por un lado, la capacidad de cargar cambios de configuración a gran escala habría ahorrado tiempo y esfuerzo, pero lo que es más importante, la capacidad de realizar comparaciones comparativas antes/después, así como insertar informes personalizados que habrían simplificado toda la tarea. – Si lo hiciera, nos habría permitido saber qué dispositivos no cumplían con los estándares dorados y modificarlos todos a la vez.

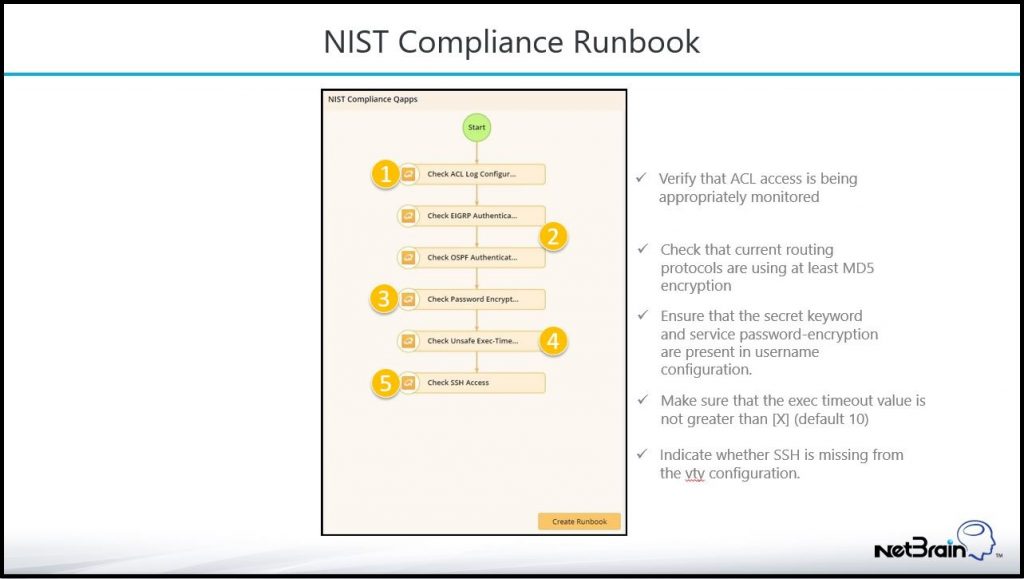

3. Cumplimiento del NIST con Network Intents

Hoy más que nunca, los administradores de TI del gobierno federal dependen de proveedores de servicios externos para prestar una amplia gama de servicios mediante sistemas de información. Proteger la información confidencial almacenada en sistemas de TI no gubernamentales es una de las principales prioridades del gobierno y requiere la creación de un protocolo de ciberseguridad exclusivamente federal.

El Instituto Nacional de Estándares y Tecnología (NIST) ha creado un estándar de cumplimiento para los controles de seguridad recomendados para los sistemas informáticos del gobierno federal. Los clientes federales respaldan este estándar, ya que abarca las mejores prácticas de seguridad en una amplia gama de industrias.

En muchos casos, cumplir con las pautas y recomendaciones del NIST también ayuda a las agencias federales a seguir cumpliendo con otras regulaciones, como HIPAA, FISMA, FIPS, etc. El NIST se centra principalmente en la seguridad de la infraestructura y utiliza un enfoque basado en el valor para encontrar y proteger los datos más confidenciales.

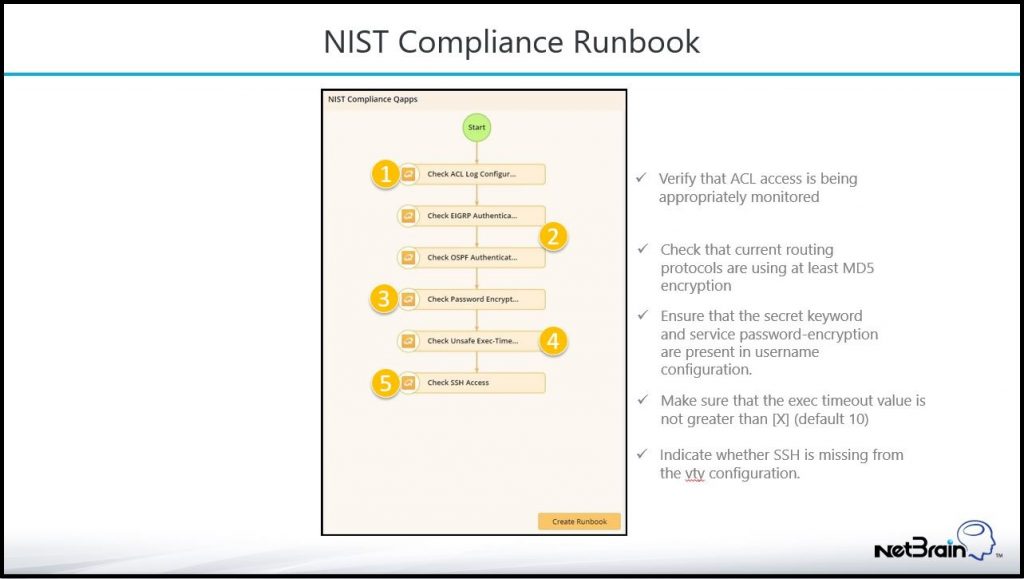

NetBrain Encaja muy bien aquí también. Network Intents (a veces llamado Runbooks) son NetBrainLas capacidades integradas de para describir y ejecutar automáticamente las operaciones de red esperadas.

Como puedes ver arriba, NetBrain Realiza varias tareas de recopilación de datos para verificar que la red de destino funcione dentro de parámetros de seguridad aceptables. El cumplimiento del NIST exige que el cliente controle el acceso y los protocolos de cifrado a sus dispositivos más sensibles, y cuanto más grande sea una red, más intensiva y propensa a errores será. compliance check .

Las intenciones relacionadas con el cumplimiento son especialmente útiles para las auditorías, ya que reducen el tiempo empleado en navegar entre dispositivos y señalan claramente dónde están las áreas problemáticas en su red.

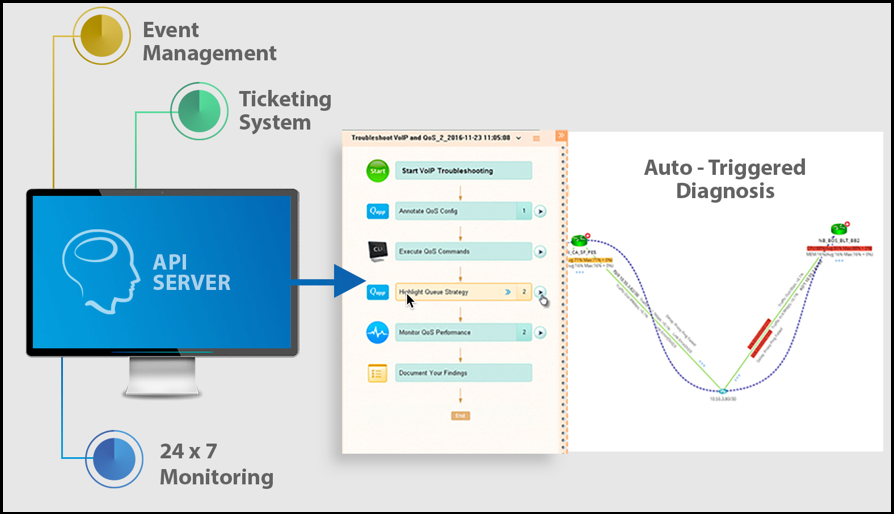

4. Automatización de redes para sistemas gubernamentales

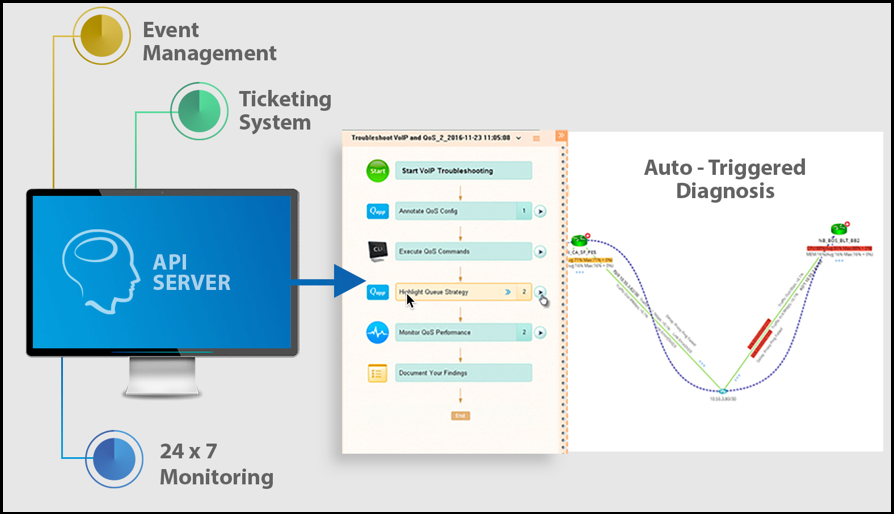

Just-In-Time Automation es una API activada NetBrain diagnóstico que los clientes suelen programar para que ocurra si se crea una alerta de monitoreo o un ticket de soporte técnico.

Dentro del contexto de las aplicaciones en una red, uno de los usos más comunes de la automatización Just-In-Time es reducir el tiempo medio de restauración (MTTR) para problemas que ocurren en la red, pero dada la naturaleza sensible de muchos sistemas de TI del gobierno federal, otra buena aplicación para esta función es la corrección de seguridad. Un IPS sólo te dirá dónde se encuentra el tráfico malicioso, pero NetBrain puede proporcionar un esquema del área infectada en contexto con el resto de su red.

Esencialmente, al aplicar la integración API en una plataforma de prevención de intrusiones, NetBrain se puede activar para identificar el área infectada, calcular la ruta entre el atacante y la víctima y etiquetar esta área en una URL de mapa para cualquier ingeniero de seguridad que visite el lugar.

Esta acción acelera el proceso general. MTTR del incidente, ya que la mayor parte del trabajo de triaje inicial se completa cuando un humano se sienta a resolverlo. Los incidentes de seguridad son tan urgentes como las interrupciones de la red, o incluso más, y la capacidad de eliminar las operaciones de investigación y recopilación de datos significa que la organización será más eficaz cuando sea necesario.

5. Mejora de la entrega de documentación

Los equipos de TI federales suelen tener dificultades para mantener la continuidad durante las transiciones de contratistas. Los equipos salientes suelen dejar algunos documentos que describen los cambios y las actualizaciones de seguridad, pero los equipos entrantes aún necesitan volver a contactarlos para obtener aclaraciones. Sin solapamiento, los nuevos equipos pierden tiempo reaprendiendo lo que el equipo anterior ya sabía, lo que incrementa los costos y retrasa las operaciones.

Así es cómo NetBrain Mejora la entrega de documentación:

- NetBrain crea un gemelo digital dinámico De toda su red híbrida multinube. Mapea dispositivos y topología, flujos de tráfico, planes de control y los comportamientos previstos de la red. Este modelo evoluciona rápidamente, proporcionando documentación dinámica más allá de los mapas de topología estáticos.

- NetBrain También captura el estado histórico de la red. Los equipos pueden comparar las condiciones pasadas y presentes para identificar cambios rápidamente, garantizar la conformidad con el diseño e investigar incidentes sin depender de la memoria institucional.

- Network Intents hacer procesos Y expectativas repetibles. En lugar de reconstruir el conocimiento con cada cambio de contratista, los equipos pueden usar la automatización existente para comprender, gestionar y resolver problemas más rápidamente.

NetBrain satisface las demandas únicas de los requisitos de cumplimiento de TI federales al preservar el conocimiento operativo, hacer cumplir las políticas y brindar continuidad en todos los ciclos contractuales, sin comprometer la seguridad ni el control.

Obtenga automatización de red llave en mano para sistemas federales

La rotación de personal y los cambios de contratos no tienen por qué implicar pérdida de conocimientos ni comprometer la seguridad. NetBrain Captura y preserva la inteligencia operativa de su red en un modelo dinámico y vivo, acortando la distancia entre los equipos salientes y entrantes. Con documentación automatizada, visibilidad en tiempo real y diagnósticos basados en la intención, NetBrain garantiza que su red se mantenga segura, compatible y totalmente entendida en cada etapa.

¿Está listo para preparar sus operaciones de TI federales para el futuro? Programe una demostración para ver NetBrain en acción.